Wyobraźmy sobie standardową procedurę konserwacyjną w środowisku przemysłowego systemu sterowania, w ramach której konieczne jest dostarczenie plików do organizacji przemysłowej. Ze względów bezpieczeństwa systemy związane z automatyką nie są podłączone do internetu – celem uniknięcia potencjalnych zagrożeń. Jednak niektóre prace konserwacyjne muszą być realizowane przez zewnętrznych podwykonawców, którzy w jakiś sposób muszą dostarczyć pliki – np. z aktualizacjami usuwającymi błędy. Zwykle prowadzi to do konieczności użycia nośników USB, które są przynoszone i podłączane przez osoby niebędące pracownikami danej placówki przemysłowej. Co więcej, nierzadko zdarza się, że taki podwykonawca musi w ciągu dnia wykonać prace konserwacyjne w kilku placówkach… korzystając z tego samego nośnika USB.

W naszej przykładowej sytuacji podwykonawca nie zauważył, że w jednej z poprzednich placówek danego dnia doszło do zainfekowania nośnika USB trojanem ransomware. Szkodnik ten natychmiast zaczął się rozprzestrzeniać po podłączeniu nośnika do maszyny znajdującej się w kolejnej jednostce przemysłowej. Wprawdzie rozwiązanie antywirusowe przeskanowało podłączony nośnik, jednak szkodliwy program nie został wykryty, ponieważ nie znajdował się w antywirusowych bazach danych. Trojan zainfekował całą sieć przemysłową i zaszyfrował dane kluczowe do funkcjonowania placówki prowadząc do przestojów i olbrzymich strat finansowych.

Gdyby nasza hipotetyczna firma była chroniona z użyciem rozwiązania TEHTRIS XDR Platform, zespół bezpieczeństwa IT zostałby powiadomiony o zagrożeniu w czasie rzeczywistym, a ochrona automatycznie powstrzymałaby atak na każdym z możliwych etapów. Przyjrzyjmy się bliżej szczegółom.

- Wstępny dostęp

- Unikanie wykrycia

- Ruchy w sieci ofiary

- Działanie: uniemożliwienie odzyskania informacji i szyfrowanie danych

- Podsumowanie

Wstępny dostęp

Atak rozpoczyna się od replikacji poprzez nośnik wymienny (T1091 wg standardu MITRE ATT&CK).

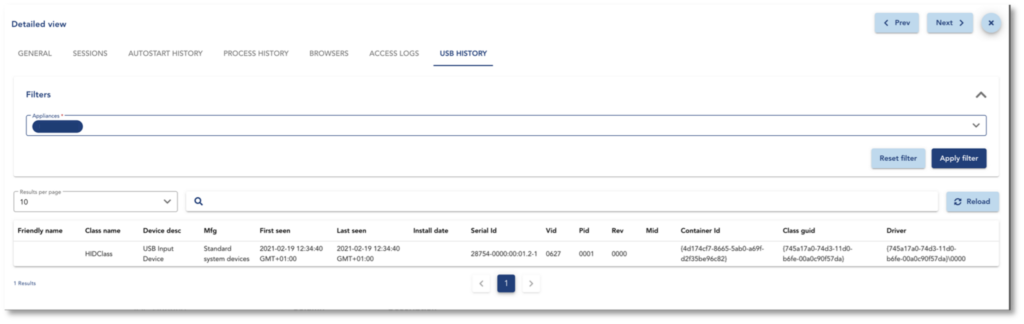

Moduł monitorowania USB wchodzący w skład rozwiązania TEHTRIS EDR wykrywa każde urządzenie USB podłączane do komputera i generuje stosowny alert:

Moduł pozwala na całkowite wyłączenie podejrzanego urządzenia USB. Ponadto rozwiązanie przechowuje listę wszystkich urządzeń USB podłączanych do komputera, co może być przydatne podczas prowadzenia prac dochodzeniowych, mających na celu wyśledzenie źródła ataku.

Unikanie wykrycia

Aby unikać wykrycia, szkodnik próbuje wyłączać narzędzia bezpieczeństwa, takie jak ochrona antywirusowa czy TEHTRIS EDR. Działanie to jest natychmiast blokowane i generuje alert w oparciu o moduł TEHTRIS CTI (Cyber Threat Intelligence), który jest zintegrowany z rozwiązaniem XDR i wspomaga wszystkie technologie.

Każdy plik uruchamiany na punkcie końcowym jest automatycznie analizowany przez technologie antywirusowe TEHTRIS wspierane sztuczną inteligencją CyberIA, a także przy użyciu sanboxów. Pozwala to na błyskawiczne powstrzymanie uruchomienia szkodliwych plików. Użytkownik może także skonfigurować funkcje ochrony monitorujące techniki unikania wykrywania (T1562.001 wg standardu MITRE ATT&CK).

Ruchy w sieci ofiary

Aby uzyskać uprawnienia administratora domeny, szkodnik wykorzystuje narzędzie Mimikatz do wykonania zrzutu danych logowania zapisanych w pamięci atakowanej maszyny. Technologie firmy TEHTRIS błyskawicznie wykrywają to zdarzenie.

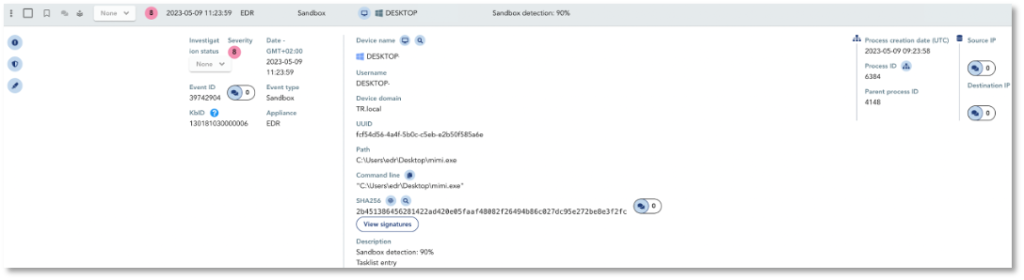

W pierwszej kolejności sandbox modułu TEHTRIS CTI analizuje plik wykonywalny i generuje alert w ramach rozwiązania TEHTRIS EDR.

Alert EDR w oparciu o analizę sandboxa modułu CTI

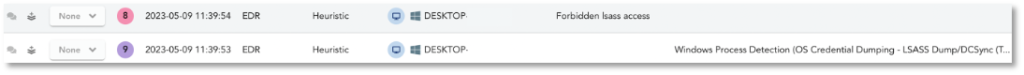

Dzięki skonfigurowanej uprzednio regule monitorowania, TEHTRIS EDR generuje alert w momencie próby wykonania określonego polecenia narzędzia Mimikatz, ale także podczas każdej próby uzyskania dostępu do podsystemu Local Security Authority Subsystem Service (LSASS).

Alerty EDR bazujące na prekonfigurowanych ustawieniach

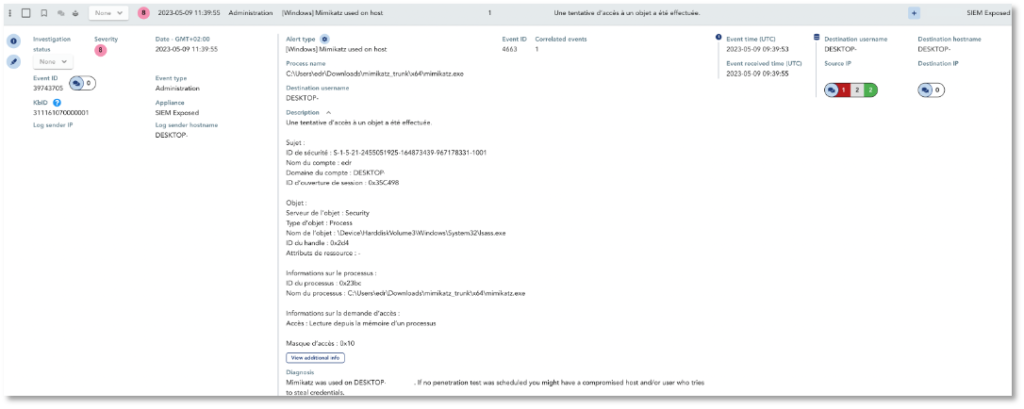

TEHTRIS SIEM wykrywa próbę wykonania zrzutu danych logowania przy użyciu narzędzia Mimikatz i generuje następujący alert:

Alert modułu SIEM generowany w momencie wykrycia narzędzia Mimikatz

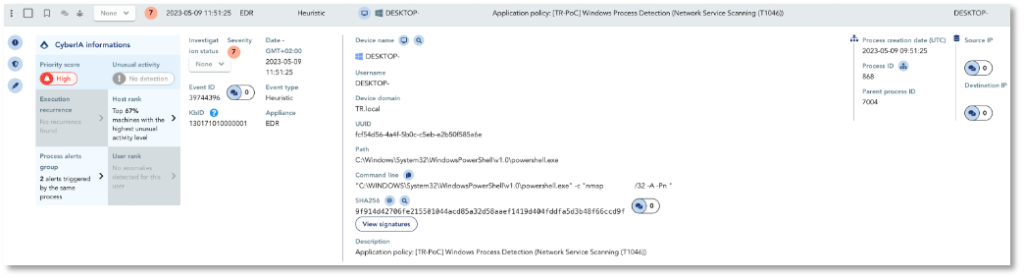

W dalszej kolejności szkodliwy program próbuje skanować sieć (T1046) przy użyciu narzędzia nmap, by zidentyfikować kolejne ofiary z systemem operacyjnym Windows. TEHTRIS EDR generuje następujący alert:

Alert EDR bazujący na predefiniowanej konfiguracji – generowany w momencie wykrycia użycia narzędzia nmap

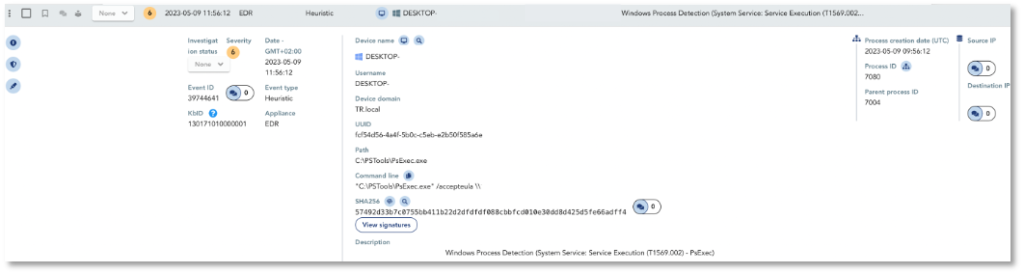

Szkodliwy program uruchamia narzędzie Psexec, by przedostawać się do kolejnych maszyn z systemem Windows (T1021). TEHTRIS EDR generuje stosowny alert:

Alert EDR generowany w momencie wykrycia użycia narzędzia Psexec

Działanie: uniemożliwienie odzyskania informacji i szyfrowanie danych

W ostatnich krokach ataku szkodnik usuwa systemowe kopie shadow copy, by utrudnić odzyskanie informacji (T1490) i przechodzi do szyfrowania danych (T1486). Te wyjątkowo ofensywne działania są wykrywane przez TEHTRIS EDR oraz CTI i można im automatycznie zapobiegać dzięki odpowiednim ustawieniom:

- Instrukcje wiersza poleceń mające za zadanie usunięcie kopii shadow copy mogą być monitorowane z użyciem skonfigurowanego uprzednio parametru.

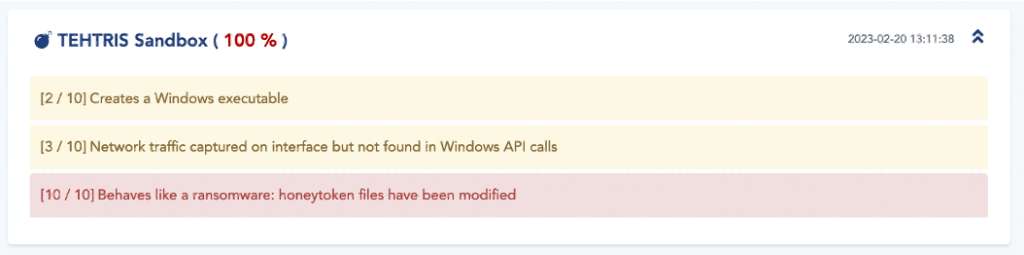

- Po uruchomieniu szkodliwej funkcji mechanizmy analizy dynamicznej w sandboksie TEHTRIS CTI wykryją, że plik wykonywalny ma cechy charakterystyczne dla ransomware.

Analiza szkodliwego pliku wykonywalnego w sandboksie TEHTRIS CTI

- Jednym ze środków ochrony przed ransomware stosowanych w rozwiązaniach TEHTRIS są specjalne pliki-pułapki rozmieszczone w krytycznych miejscach systemu. Próba ich modyfikacji przez szkodliwy proces szyfrowania wygeneruje heurystyczny alert o bardzo wysokim poziomie krytyczności. Aby zapobiec atakowi ransomware, każdy proces powiązany z tym zdarzeniem zostanie automatycznie zabity w trybie natychmiastowym.

Alerty związane z plikami-pułapkami

Podsumowanie

Zunifikowane narzędzia cyberbezpieczeństwa wchodzące w skład rozwiązania TEHTRIS XDR Platform pomagają lepiej zabezpieczyć maszyny w sektorze przemysłowym i przygotować je na potencjalny atak. Wszystkie ustawienia mogą być w pełni dostrajane, a ochrona może działać wyłącznie w trybie ostrzegania lub z użyciem pełnych możliwości automatycznej neutralizacji zagrożeń – w zależności od potrzeb organizacji i działu bezpieczeństwa IT.

Do błędów ludzkich dochodzi najczęściej na etapie wstępnego dostępu. Jednak w omawianym przypadku mamy do czynienia z rzeczywistym zapotrzebowaniem jednostki przemysłowej – zewnętrzni podwykonawcy przeprowadzający prace konserwacyjne to w tym sektorze norma. Dobrą praktyką cyberbezpieczeństwa jest także zadbanie o to, by nieuprawnieni pracownicy nie mieli dostępu do sieci, a systemy przemysłowe nie były podłączone do internetu. Wszystko to prowadzi do konieczności korzystania z nośników wymiennych przez zewnętrznych podwykonawców.

Ważne jest zatem, by zasady bezpieczeństwa związane z systemami przemysłowymi były jeszcze bardziej rygorystyczne. Niedopuszczalne jest podłączenie nośnika USB do urządzenia przemysłowego bez uzyskania pewności, że nie jest on zainfekowany. Zalecane jest zastosowanie dodatkowego urządzenia, zwanego sheep-dip lub stacją dekontaminacyjną, pozwalającego na szczegółowe sprawdzenie nośnika wymiennego. Dobrą praktyką jest także zapewnienie, że zewnętrzni podwykonawcy są przeszkoleni w zakresie wiedzy o cyberzagrożeniach. Ponadto, osoby odpowiedzialne za systemy przemysłowe powinny zawsze towarzyszyć podwykonawcom wykonującym działania w placówce, by w razie potrzeby uniknąć złej oceny sytuacji w kontekście potencjalnych cyberzagrożeń.

Źródło: https://tehtris.com/en/blog/use-case-usb-flash-drive-attack