Firma ANY.RUN, dostawca interaktywnego sandboxa do analizy cyberzagrożeń, opublikowała lipcowe podsumowanie zmian i trendów w krajobrazie cyberprzestępczym. Z najważniejszych wydarzeń: atakujący uruchomili bota FraudGPT, który wspomaga szkodliwe działania z użyciem sztucznej inteligencji, sukces filmu „Barbie” zmotywował do działania cyberoszustów, a zainfekowana wersja pakietu MS Visual Studio instaluje narzędzie kradnące pliki cookie.

- FraudGPT: nowa broń w arsenale cyberprzestępców

- WormGPT: szkodliwy kuzyn popularnego narzędzia ChatGPT

- Popularność filmu „Barbie” aktywuje oszustów stosujących szkodliwe oprogramowanie

- Zainfekowany pakiet instalacyjny MS Visual Studio atakuje programistów

- Zainfekowana aplikacja TeamViewer rozprzestrzenia szkodnika njRAT

- Oprogramowanie MegaRAC BMC firmy AMI podatne na zdalne ataki

- Kampania FakeSG dostarcza narzędzie zdalnej administracji poprzez fałszywe uaktualnienia

- Nowy wariant ransomware udaje rozwiązanie bezpieczeństwa firmy Sophos

- Gracze PUBG atakowani przez zagrożenie „Legion Stealer”

- Ransomware ARCrypt zwiększa anonimowość atakujących poprzez użycie wielu kanałów sieci TOR

FraudGPT: nowa broń w arsenale cyberprzestępców

Cyberprzestępcy dysponują nowym narzędziem – botem sztucznej inteligencji o nazwie FraudGPT. Bot jest promowany w sklepach funkcjonujących w dark webie oraz na kanałach komunikatora Telegram.

FraudGPT powstał w celu realizowania ofensywnych działań, takich jak generowanie treści phishingowych wiadomości e-mail czy tworzenie narzędzi do łamania zabezpieczeń oraz do kradzieży danych dotyczących kart płatniczych. Narzędzie jest dostępne od 22 lipca 2023 r., a miesięczna opłata subskrypcyjna wynosi 200 dolarów.

Bot pozwala na tworzenie szkodliwego kodu, łącznie z niewykrywalnymi złośliwymi programami, a także na identyfikowanie wycieków danych oraz luk w zabezpieczeniach. Autor narzędzia, znany jako CanadianKingpin, utrzymuje, że zakupiło je już ponad 3 000 użytkowników. Dotychczas nie ujawniono, jaki model językowy został wykorzystany podczas tworzenia bota.

WormGPT: szkodliwy kuzyn popularnego narzędzia ChatGPT

Kolejnym szkodliwym narzędziem wykorzystującym sztuczną inteligencję jest reklamowany na forach hakerskich bot WormGPT.

Narzędzie to jest inspirowane popularnym botem ChatGPT opracowanym przez OpenAI. Powstało w celu wspomagania szkodliwych aktywności, łącznie z generowaniem kodu i pisaniem przekonujących treści e-maili phishingowych.

W przeciwieństwie do narzędzia ChatGPT, bot WormGPT został pozbawiony etycznych barier i ograniczeń. Jako demonstrację jego działania pokazano m.in. phishingową wiadomość e-mail, która z powodzeniem przekonała menedżera w jednej z firm do zapłacenia oszukańczej faktury.

Narzędzie WormGPT jest oferowane w modelu subskrypcyjnym, a ceny wahają się od 60 do 700 dolarów miesięcznie.

Popularność filmu „Barbie” aktywuje oszustów stosujących szkodliwe oprogramowanie

Sukces komercyjny filmu „Barbie”, który podczas weekendu otwarcia zarobił 162 mln dolarów, przyciągnął uwagę oszustów online.

Wg badaczy, oszuści wykorzystują popularność filmu w ramach działań socjotechnicznych – od rzekomych linków do pobrania filmu, które w rzeczywistości dostarczają szkodliwe oprogramowanie, po fałszywe oferty darmowych biletów mające na celu kradzież danych osobowych potencjalnych ofiar.

W ciągu trzech tygodni poprzedzających premierę filmu badacze wykryli ponad 100 nowych szkodliwych programów wykorzystujących słowo „Barbie” w nazwach zainfekowanych plików. Najwięcej takich zagrożeń (37%) pojawiło się w Stanach Zjednoczonych.

Wśród wykrytych szkodliwych programów znalazł się RedLine – trojan kradnący informacje z przeglądarek, portfeli kryptowalutowych i rozmaitych aplikacji.

Zainfekowany pakiet instalacyjny MS Visual Studio atakuje programistów

Cyberprzestępcy przygotowali sfałszowany pakiet instalacyjny Microsoft Visual Studio, który instaluje w atakowanym systemie narzędzie kradnące pliki cookie.

Plik instalacyjny o nazwie „VisualStudio.exe”, wyciąga z ciasteczek wiele wrażliwych informacji, w szczególności dotyczących stron popularnych mediów społecznościowych.

Po zgromadzeniu danych szkodnik kompresuje je do pliku ZIP i wysyła go do skonfigurowanego uprzednio bota działającego w ramach komunikatora Telegram. Następnie szkodnik uruchamia legalną aplikację Visual Studio, usuwa tymczasowy folder ze skradzionymi danymi i zamyka własny proces, by uniknąć wykrycia.

Przypadek tego trojana po raz kolejny pokazuje, że należy zachować szczególną ostrożność podczas pobierania plików z internetu oraz zadbać o regularne czyszczenie danych zapisywanych przez przeglądarkę internetową.

Zainfekowana aplikacja TeamViewer rozprzestrzenia szkodnika njRAT

Badacze wykryli także strojanizowaną wersję aplikacji TeamViewer, która służy cyberprzestępcom do dostarczania szkodliwego narzędzia njRAT.

Szkodliwa aplikacja jest rozprzestrzeniana poprzez zainfekowane strony działające na platformie WordPress. W ramach swojego działania trojan instaluje legalną wersję programu TeamViewer – by nie wzbudzać podejrzeń – a jednoczenie uruchamia szkodnika njRAT.

njRAT potrafi przechwytywać znaki wprowadzane z klawiatury, wykonywać zrzuty ekranu, kraść hasła i wyprowadzać dane z zainfekowanych maszyn. Łączy się także z serwerem kontrolowanym przez cyberprzestępców, z którego może otrzymywać dalsze instrukcje.

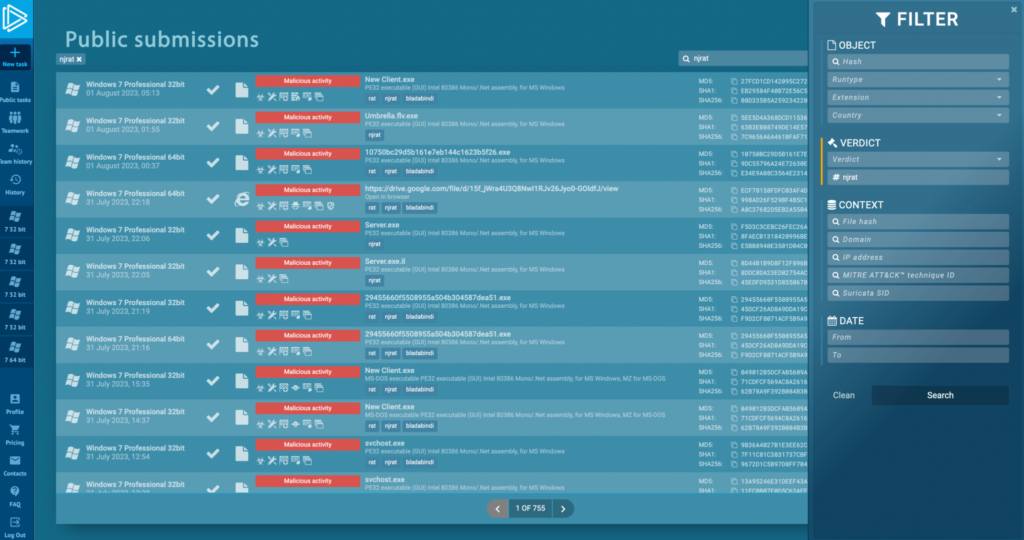

Informacje o najnowszych próbkach szkodnika njRAT przeanalizowanych przez społeczność są dostępne w bazie danych z publicznymi zgłoszeniami użytkowników sanboxa ANY.RUN.

W celu znalezienia informacji wystarczy wpisać nazwę szkodnika njRAT w polu wyszukiwania. Możliwe jest także wyszukiwanie wg wskaźników włamania (IoC) oraz filtrowanie rezultatów wg położenia geograficznego lub daty zgłoszenia.

Oprogramowanie MegaRAC BMC firmy AMI podatne na zdalne ataki

W oprogramowaniu MegaRAC Baseboard Management Controller (BMC) firmy AMI zidentyfikowano dwie luki bezpieczeństwa.

Luki oznaczone jako CVE-2023-34329 oraz CVE-2023-34330 pozwalają atakującym omijać uwierzytelnianie Redfish i zdalnie uruchamiać dowolny kod w chipie BMC z najwyższymi uprawnieniami.

Popularność układu MegaRAC BMC, który jest kluczowym komponentem milionów urządzeń na całym świecie, sprawia, że omawianymi lukami z pewnością zainteresują się cyberprzestępcy mający na celu kontrolowanie wszystkich aspektów systemów ofiar.

Kampania FakeSG dostarcza narzędzie zdalnej administracji poprzez fałszywe uaktualnienia

Nowa kampania o nazwie FakeSG wykorzystuje zainfekowane strony działające na platformie WordPress do dostarczania narzędzia zdalnego dostępu (ang. Remote Access Tool – RAT) NetSupport poprzez sfałszowane uaktualnienia przeglądarki internetowej.

Atakujący wykorzystują skrót adresu URL do pobrania silnie zamaskowanego skryptu, który aktywuje wykonanie polecenia PowerShell, co w efekcie prowadzi do pobrania właściwego szkodliwego programu.

Pliki programu NetSupport są przechowywane na tej samej stronie, która jest wykorzystywana do wstępnego pobrania skrótu. Po instalacji narzędzie RAT komunikuje się z serwerem kontrolowanym przez cyberprzestępców i daje atakującym zdalny dostęp do zainfekowanej maszyny.

Nowy wariant ransomware udaje rozwiązanie bezpieczeństwa firmy Sophos

Badacze z firmy Sophos zidentyfikowali nowe narzędzie ransomware, które wykorzystuje wizerunek tej marki we własnym interfejsie i w nazwach zaszyfrowanych plików.

W przeciwieństwie do typowych szkodników ransomware, omawiany wariant został wyposażony w dodatkowe możliwości, łącznie z przechwytywaniem znaków wprowadzanych z klawiatury i tworzeniem profili zainfekowanych systemów. Program sprawdza wersję językową atakowanego systemu i jeżeli wykryty zostanie język rosyjski, natychmiast zaprzestaje dalszych działań.

Gracze PUBG atakowani przez zagrożenie „Legion Stealer”

Badacze wykryli w serwisie GitHub stronę, która przedstawia się jako projekt hakowania gry PUBG, a w rzeczywistości rozprzestrzenia szkodliwy program „Legion Stealer”. Gdy użytkownik pobierze projekt i uruchomi plik, na jego maszynę trafi narzędzie kradnące informacje.

Szkodliwy program „Legion Stealer” potrafi manipulować ustawieniami narzędzia Windows Defender, wyciągać informacje z rejestru systemowego i gromadzić dane na temat systemu operacyjnego. Może także kraść hasła i pliki cookie z przeglądarek internetowych oraz informacje związane z portfelami kryptowalutowymi. Zgromadzone dane są wysyłane na serwer Discorda.

Incydent zwraca uwagę na zagrożenia związane z pobieraniem plików z niezaufanych źródeł oraz na konieczność stosowania silnych haseł i dbania o uaktualnianie oprogramowania.

Ransomware ARCrypt zwiększa anonimowość atakujących poprzez użycie wielu kanałów sieci TOR

Szkodnik ransomware ARCrypt, znany również jako ChileLocker, ewoluował i może teraz korzystać z wielu kanałów komunikacji w sieci TOR. Uaktualniona wersja atakuje systemy Windows oraz Linux i wykorzystuje szereg mechanizmów mających na celu zwiększenie anonimowości atakujących. Rozszerzenie zaszyfrowanych plików zostało zmienione na „.crYpt”.

Ofiary, które zdecydują się zapłacić okup w kryptowalucie Monero, mogą liczyć na rabat, ponieważ ta cyfrowa waluta jest znacznie trudniejsza do wyśledzenia niż popularniejszy Bitcoin.

Ewolucja szkodnika ARCryprt pokazuje, że cyberprzestępcy nieustannie dostosowują swoje narzędzia, a zabezpieczenie się przed nimi wymaga stosowania nowoczesnych rozwiązań.

Źródło: https://any.run/cybersecurity-blog/malware-news-july-2023/