Firma ANY.RUN, dostawca interaktywnego sandboxa do analizy cyberzagrożeń, opublikowała sierpniowe podsumowanie zmian i trendów w krajobrazie cyberprzestępczym. Z najważniejszych wydarzeń: globalna operacja doprowadziła do neutralizacji botnetu Quakbot, trojan dla macOS podszywa się pod aplikację biurową, a szkodnik Gootloader celuje w firmy prawnicze.

- Szkodliwy program Qakbot zneutralizowany w ramach globalnej operacji

- LummaC Stealer instaluje narzędzie zdalnego dostępu w wieloetapowych atakach

- Raccoon Stealer powraca z nowymi funkcjami

- DreamBus atakuje serwery RocketMQ poprzez krytyczną lukę

- Fałszywe uaktualnienia przeglądarki prowadzą do infekcji trojanem zdalnego dostępu NetSupport

- Szkodnik XLoader dla systemu macOS ukrywa się pod postacią aplikacji OfficeNote

- Luka w narzędziu KeePass pozwala na uzyskanie dostępu do hasła głównego

- Facebookowe reklamy związane ze sztuczną inteligencją dystrybuują narzędzia do kradzieży profili

- Ransomware BlackCat ewoluuje i otrzymuje nowe funkcje

- Szkodnik Gootloader atakuje firmy prawnicze

Szkodliwy program Qakbot zneutralizowany w ramach globalnej operacji

Departament Sprawiedliwości Stanów Zjednoczonych we współpracy z międzynarodowymi partnerami zakłócił działanie botnetu i szkodliwego programu Qakbot.

Operacja obejmowała działania w wielu krajach, łącznie ze Stanami Zjednoczonymi, Francją, Niemcami i Holandią. Zamknięcie botnetu pozwoliło na usunięcie szkodliwego kodu z komputerów ofiar i zajęcie cybeerprzestepczych środków w kryptowalutach o równowartości ponad 36 mln zł.

Qakbot stanowił główny wektor infekcji dla wielu aktywnych grup ransomware, w tym Conti oraz REvil. W ramach operacji zidentyfikowano ponad 700 000 zainfekowanych komputerów na całym świecie i odcięto je o botnetu.

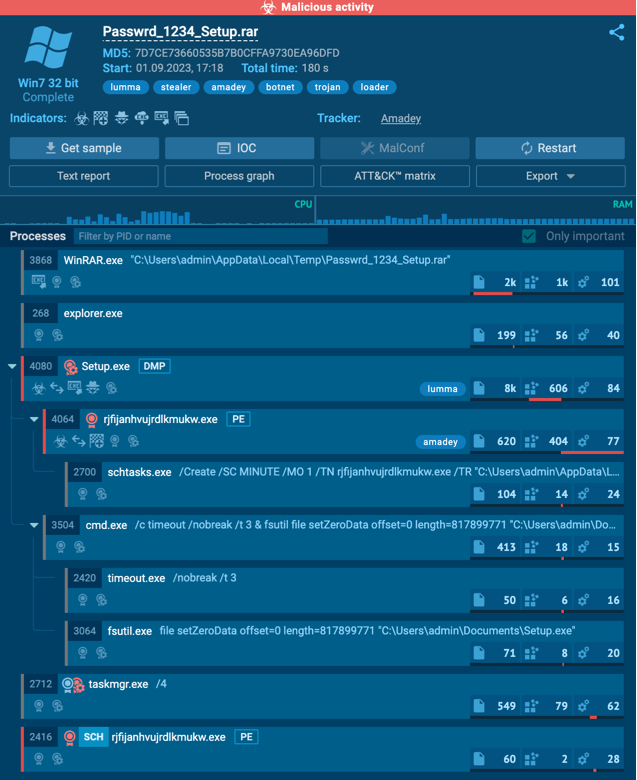

LummaC Stealer instaluje narzędzie zdalnego dostępu w wieloetapowych atakach

W ramach wieloetapowej kampanii cyberprzestępczej szkodnik LummaC Stealer kradnie wrażliwe dane i instaluje bota Amadey w celu analizy zainfekowanego systemu. W kolejnym kroku pobierany jest SectopRAT – trojan zdalnego dostępu mający na celu dalszą kradzież danych i zapewnienie atakującym wejście do maszyny.

W ramach kampanii wykorzystywany jest model „szkodliwe oprogramowanie jako usługa” (Malware-as-a-Service, MaaS), co ułatwia przyłączenie się do szkodliwych działań mniej doświadczonym cyberprzestępcom.

Z próbką szkodliwego programu można się zapoznać dzięki społeczności ANY.RUN.

Raccoon Stealer powraca z nowymi funkcjami

Raccoon Stealer, kolejne zagrożenie działające w modelu „szkodliwe oprogramowanie jako usługa” (MaaS), powróciło z rozszerzonymi możliwościami po półrocznym okresie ciszy.

Do zatrzymania działań zagrożenia doszło w wyniku aresztowania jednego z jego głównych operatorów – Marka Sokolovsky’ego. W ramach przeprowadzonej akcji FBI zidentyfikowało ponad 50 mln unikatowych danych logowania skradzionych przy użyciu szkodnika. Raccoon Stealer charakteryzuje się niskimi kosztami subskrypcji i wysokim zwrotem z inwestycji, w związku z czym stanowi atrakcyjną ofertę dla mniej wyrafinowanych cyberprzestępców.

Po powrocie autorzy szkodnika wprowadzili kilka nowych funkcji, takich jak szybkie wyszukiwanie plików cookie i haseł, automatyczne blokowanie botów czy system raportowania pozwalający na blokowanie adresów IP wykorzystywanych przez narzędzia badawcze. Uaktualnienia te mają na celu ułatwienie atakującym wyszukiwania informacji, a jednocześnie utrudnienie badaczom wykrywania zagrożenia.

Najnowsze wskaźniki włamania (IoC) dotycząc szkodnika Raccoon Stealer są dostępne na platformie ANY.RUN.

DreamBus atakuje serwery RocketMQ poprzez krytyczną lukę

Nowa wersja botnetu DreamBus wykorzystuje krytyczną lukę w serwerach RocketMQ – rozproszonej platformy do przesyłania wiadomości i streamingu – pozwalającą na zdalne wykonanie kodu. Luka została zidentyfikowana jako CVE-2023-33246 i występuje w serwerach RocketMQ w wersjach 5.1.0 i starszych.

Szkodnik wykorzystuje dystrybuowane w modelu open-source narzędzie interactsh do rekonesansu mającego na celu identyfikację wersji oprogramowania na serwerach dostępnych z internetu. Następnie pobiera szkodliwy skrypt o nazwie reketed, wykorzystując usługi proxy w sieci Tor, by unikać wykrycia przez silniki antywirusowe wykorzystywane w serwisie VirusTotal.

Botnet DreamBus skupia się na kopaniu kryptowaluty Monero, jednak jego modułowa budowa pozwala na łatwe i szybkie dodawanie kolejnych szkodliwych funkcji.

Fałszywe uaktualnienia przeglądarki prowadzą do infekcji trojanem zdalnego dostępu NetSupport

Badacze z firmy Trellix zidentyfikowali kampanię, w ramach której cyberprzestępcy wykorzystują fałszywe uaktualnienia przeglądarki Chrome do dostarczania trojana zdalnej administracji NetSupport.

Fałszywe uaktualnienia przeglądarki są zamieszczane na zhakowanych stronach, gdzie ofiary są nakłaniane do instalacji narzędzia zdalnej administracji. W kampanii stosowane są pliki wsadowe, skrypty Visual Basica oraz narzędzie Curl pozwalające na pobieranie i instalowanie trojana. W wyniku szerokiego wachlarza działań atakujących, niektóre rozwiązania do ochrony punktów końcowych mogą mieć problemy z wykrywaniem tego ataku.

Z próbką szkodliwego programu można się zapoznać dzięki społeczności ANY.RUN.

Szkodnik XLoader dla systemu macOS ukrywa się pod postacią aplikacji OfficeNote

Badacze z firmy SentinelOne zauważyli nową wersję szkodliwego programu XLoader przeznaczoną dla platformy macOS.

W przeciwieństwie do poprzednich wersji rozwijanych przy użyciu Javy, nowy wariant został napisany w językach C oraz Objective C i korzysta z podpisu cyfrowego charakterystycznego dla developerów tworzących oprogramowanie na platformy Apple.

Szkodnik ukrywa się pod postacią aplikacji OfficeNote, jego funkcje obejmują kradzież danych z przeglądarek i schowka, a celami są użytkownicy w środowiskach roboczych.

Mimo że firma Apple zdążyła już unieważnić podpis cyfrowy wykorzystywany przez cyberprzestępców, mechanizm zabezpieczający XProtect wbudowany w system macOS w dalszym ciągu nie blokuje uruchamiania szkodliwego programu.

Luka w narzędziu KeePass pozwala na uzyskanie dostępu do hasła głównego

Nowa luka w menedżerze haseł KeePass pozwala atakującym na uzyskanie dostępu do hasła głównego bezpośrednio z obszarów pamięci wykorzystywanych przez to narzędzie.

Luka została zidentyfikowana jako CVE-2023-32784 i występuje w wersjach wcześniejszych niż 2.54 narzędzia KeePass 2.x. Podatność pozwala cyberprzestępcom na uzyskanie zapisanego czystym tekstem hasła głównego narzędzia KeePass z różnych źródeł, łącznie ze zrzutami zawartości pamięci oraz plikami zapisywanymi podczas hibernacji systemu operacyjnego.

W serwisie GitHub opublikowano narzędzie proof-of-concept demonstrujące działanie exploita wykorzystującego omawianą lukę. Mimo że exploit wymaga lokalnego dostępu do atakowanego systemu, sama obecność luki może budzić obawy związane z korzystanem z menedżerów haseł.

Facebookowe reklamy związane ze sztuczną inteligencją dystrybuują narzędzia do kradzieży profili

Cyberprzestępcy wykorzystują reklamy związane z rozległymi modelami językowymi do dystrybuowania szkodliwych wtyczek dla przeglądarki Chrome, mających na celu kradzież danych logowania.

Do wabienia ofiar w kampanii wykorzystano płatne promowanie postów na Facebooku oraz serwisy do skracania linków. Po kliknięciu spreparowanego odnośnika reklama przekierowuje użytkownika na strony oferujące „pakiet sztucznej inteligencji”, który w rzeczywistości jest szkodliwym plikiem przechowywanym w chmurowych magazynach danych, takich jak Dysk Google czy Dropbox. Uruchomienie takiego pliku prowadzi do instalacji szkodliwej wtyczki dla przeglądarki Chrome, która kradnie pliki cookie i dane dostępowe do profili na Facebooku.

Firma Metą zdjęła oszukańcze strony i reklamy, jednak cyberprzestępcy w dalszym ciągu atakują menedżerów ds. mediów społecznościowych lub administratorów zainteresowanych stosowaniem technologii sztucznej inteligencji.

Ransomware BlackCat ewoluuje i otrzymuje nowe funkcje

Uaktualniona wersja ransomware BlackCat obejmuje narzędzia Impacket oraz RemCom dające nowe możliwości rozprzestrzeniania się w atakowanych sieciach oraz zdalnego wykonywania kodu.

Narzędzie Impacket jest wykorzystywane do wykonywania zrzutów danych logowania i zdalnego uruchamiania usług, co pozwala atakującym na szersze wdrożenie ransomware w atakowanych środowiskach. Z kolei narzędzie hakerskie RemCom pozwala na zdalne uruchamianie dowolnego kodu ze skradzionymi wcześniej uprawnieniami.

Grupa stojąca za ransomware BlackCat nieustannie ewoluuje i wypuszcza kolejne wersje swoich narzędzi, które charakteryzują się coraz większą szybkością i jakością szyfrowania. Ponadto gang regularnie publikuje skradzione dane jako dowody swojej skuteczności.

Szkodnik Gootloader atakuje firmy prawnicze

Gootloader to szkodliwy program wykorzystujący techniki SEO do atakowania firm prawniczych i osób szukających informacji związanych z prawem.

Szkodnik manipuluje wynikami wyszukiwarek internetowych, by kierować użytkowników na zhakowane strony przygotowane przy użyciu platformy WordPress. Po wejściu na nie potencjalne ofiary są nakłaniane do pobrania szkodliwych plików udających dokumenty prawnicze.

Niemal połowa ataków skupia się na firmach prawniczych, a samo szkodliwe oprogramowanie zostało przygotowane z myślą o użytkownikach posługujących się takimi językami jak angielski, francuski, portugalski, niemiecki czy koreański.

Wykorzystanie technik manipulacji SEO zamiast tradycyjnych metod phishingowych sprawia, że szkodnik Gootloader może być skuteczniejszy w atakowaniu swoich celów.

Źródło: https://any.run/cybersecurity-blog/malware-news-august-2023/

Chcesz się przekonać, w jaki sposób interaktywny sandbox ANY.RUN wspomaga analizę szkodliwego oprogramowania?