Firma ANY.RUN od siedmiu lat oferuje ekspertom ds. cyberbezpieczeństwa interaktywny chmurowy sandbox do analizy szkodliwego oprogramowania. Celem ekspertów z ANY.RUN jest wspieranie korporacji i niezależnych…

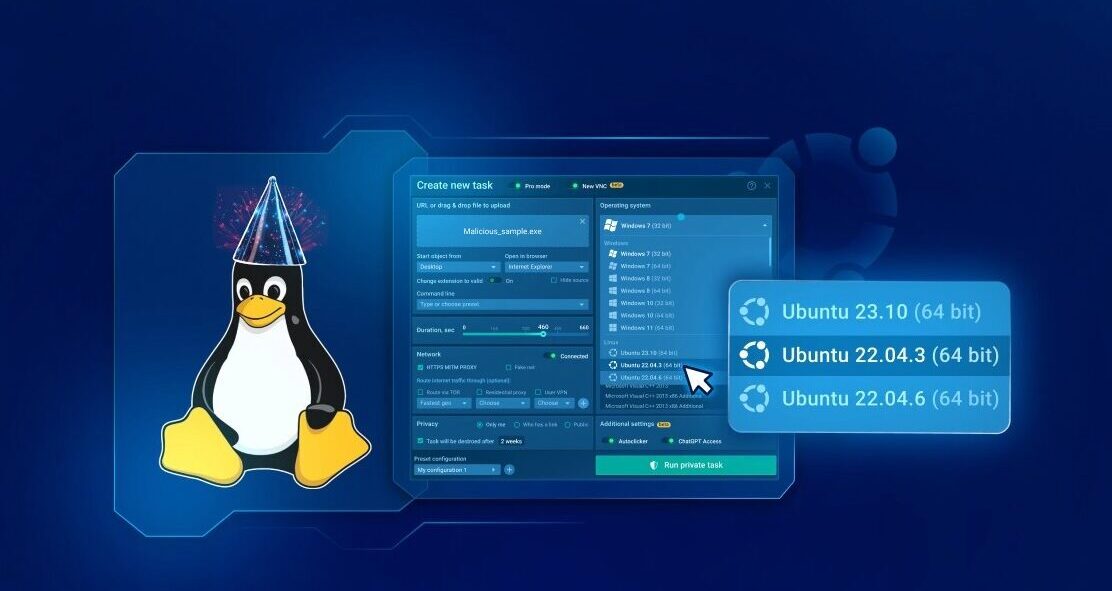

Mam Linuxa, więc nie potrzebuję żadnej ochrony – taką opinię często można przeczytać w komentarzach pod artykułami poświęconymi bezpieczeństwu IT. Niestety jest to dalekie od…

Zespół odpowiedzialny za ANY.RUN – interaktywny sandbox do analizy szkodliwego oprogramowania – poinformował o dodaniu obsługi systemu Linux. Teraz niezależni analitycy szkodliwych programów, pracownicy działów…

W przeciwieństwie do większości szkodliwych programów, do których instalacji wymagana jest interakcja z użytkownikiem, szkodniki bezplikowe zwykle działają bez zapisywania żadnych danych na dysku. Zagrożenia…

Rok 2023 dobiegł końca i w związku z tym eksperci z firmy ANY.RUN, oferującej interaktywny sandbox do analizy szkodliwych programów, podsumowali wydarzenia, które miały miejsce…

Wycieki danych stały się codziennością. Mogą się zdarzyć w każdej firmie czy instytucji, a w wielu przypadkach ich konsekwencje są bardzo poważne nie tylko dla…