Rok 2023 dobiegł końca i w związku z tym eksperci z firmy ANY.RUN, oferującej interaktywny sandbox do analizy szkodliwych programów, podsumowali wydarzenia, które miały miejsce w ciągu minionych 12 miesięcy.

Przez cały rok zespół ANY.RUN ciężko pracował nad wdrażaniem kolejnych nowości, do których należą m.in.:

- Automatyczne interakcje ze szkodliwymi programami z użyciem uczenia maszynowego.

- Udostępnienie źródeł danych cyberwywiadowczych, które korzystają z repozytoriów ANY.RUN rozbudowywanych w każdym kwartale o niemal 50 milionów nowych, unikatowych wskaźników infekcji i wspomagają jakość wykrywania w systemach SIEM stosowanych przez klientów.

- Śledzenie skryptów pozwalające na analizę wykonywanych przez nie działań krok po kroku.

- … i wiele więcej.

Przyjrzyjmy się bliżej szczegółom.

- Najważniejsze nowości wprowadzone w sandboksie ANY.RUN w 2023 r.

- Linux w ANY.RUN – już wkrótce

- Społeczność ANY.RUN ma swój oficjalny dom

- Najważniejsze wyróżnienia w 2023 r.

- Top 5 rodzajów zagrożeń przesyłanych do analizy w sandboksie ANY.RUN

- Podsumowanie

- Kilka słów o ANY.RUN

Najważniejsze nowości wprowadzone w sandboksie ANY.RUN w 2023 r.

- Automatyczne interakcje z użyciem uczenia maszynowego. ANY.RUN może inteligentnie wykrywać i priorytetyzować elementy interaktywne. Może klikać linki, przyciski, rozwiązywać zabezpieczenia CAPTCHA i wykonywać inne działania, by detonować szkodliwe programy oraz przechwytywać wynikające z tego zachowanie systemu. Jest to szczególnie przydatne dla użytkowników korzystających z sandboxa przez API i pozwala na olbrzymie zwiększanie jakości wykrywania skomplikowanych cyberataków.

- Residental proxy. ANY.RUN pozwala na zmianę IP maszyny wirtualnej z adresu centrum danych na adres rezydualny, co umożliwia ukrycie faktu, że szkodliwy program jest detonowany w sandboksie oraz imitowanie ruchu lokalnego. Dzięki temu możliwe jest omijanie zabezpieczeń antysandboxowych, które są stosowane przez niektóre zaawansowane szkodliwe narzędzia, obchodzenie blokad geograficznych oraz dokładne analizowanie komunikacji z serwerami cyberprzestępczymi.

- Raporty z użyciem ChatGPT – generowane przez sztuczną inteligencję podsumowania dla drzew procesów, danych wiersza poleceń, działań aktywujących reguły Suricata, połączeń HTTP, zmian w rejestrze i innych informacji związanych z linkami oraz plikami przesyłanymi do sandboxa.

- Modułowe wykrywanie statyczne. Moduły rozszerzają zakresy typów plików, które mogą być analizowane w trybie wykrywania statycznego. Sandbox automatycznie wybiera najlepszą metodę ekstrakcji danych, nawet ze skomplikowanych, zagnieżdżonych struktur. Obecnie moduły obsługują formaty MSG/Email, Office, OneNote, PDF, LNK oraz ZIP.

- Źródła danych cyberwywiadowczych. Nowość w ANY.RUN, która stanowi pierwszy krok w kierunku lepszego wykorzystania istniejącej bazy danych najnowszych zagrożeń. Wskaźniki infekcji są strumieniowane w formacie STIX, który jest gotowy na współpracę z nowoczesnymi systemami SIEM. Dostępny jest szeroki zakres danych o zagrożeniach, w tym szkodliwe adresy IP, URL czy domeny. Ponadto, możliwość pobierania danych kontekstowych dla wskaźników infekcji pozwala na przyspieszenie prac dochodzeniowych.

- Wykrywanie i ekstrakcja linków z kodów QR. Atakujący coraz cześciej dostarczają szkodliwe linki w postaci kodów QR. Eksperci z ANY.RUN zareagowali na ten trend dodając stosowne rozszerzenie do trybu wykrywania statycznego. Nowy moduł automatycznie wykrywa i wyodrębnia linki z kodów QR, nawet gdy są one zagnieżdżone w innych plikach. Dzięki temu można błyskawicznie przekazywać kody QR do dalszej analizy.

- Przesyłanie dodatkowych plików do aktywnych zadań. Sandbox pozwala na przesyłanie własnego zestawu narzędzi lub rozszerzanie zadań o pliki niezbędne do uruchomienia szkodliwego programu. Możliwe jest przesyłanie do sandboxa plików o rozmiarze do 500 MB.

- Śledzenie skryptów. Skryptowe szkodliwe programy zyskiwały coraz większą popularność w całym 2023 r. Dlatego specjaliści z ANY.RUN dodali narzędzie, które ułatwia śledzenie i analizowanie przebiegu pracy takich zagrożeń. Moduł działa ze skryptami JScript, VB Script, VBA oraz Macro 4.0.

- Rozszerzone reguły Suricata. ANY.RUN pokazuje teraz więcej informacji o regułach Suricata wyzwolonych w trakcie detonowania szkodliwych programów oraz analizy linków.

Dodatkowe nowości

- Użytkownicy planu Enterprise mogą korzystać teraz z pojedynczego logowania (SSO), co znacznie ułatwia dostęp do platformy.

- Aby prowadzić jeszcze bardziej szczegółowa analizę, badacze mogą pobierać i przeglądać zrzuty pamięci różnych procesów.

- Rozszerzono możliwości uwierzytelniania plików z użyciem certyfikatów cyfrowych, co pozwala skuteczniej weryfikować ich autentyczność.

- Użytkownicy mogą eksportować wszystkie dane analityczne z sandboxa do pojedynczego pliku ZIP.

- Udoskonalono logikę wykrywania adresów IP, URL oraz domen, co pozwala na skuteczniejsze identyfikowanie szkodliwych aktywności, takich jak phishing czy oszustwa z wykorzystaniem kodów QR.

- Dokonano restrukturyzacji puli żądań API, by mogli z nich korzystać wszyscy członkowie danego zespołu badawczego.

Linux w ANY.RUN – już wkrótce

Pierwsze informacje na ten temat pojawiały się już 2023 r., jednak teraz można oficjalnie potwierdzić, że do rodziny systemów operacyjnych oferowanych przez sandbox już wkrótce dołączy Ubuntu. Użytkownicy będą mogli analizować próbki, gromadzić wskaźniki infekcji i prowadzić prace badawcze korzystając ze wszystkich zalet ANY.RUN, takich jak interaktywność czy wyniki analizy w czasie rzeczywistym.

Społeczność ANY.RUN ma swój oficjalny dom

Jednym z ważnych wydarzeń w 2023 r. było uruchomienie oficjalnego serwera Discorda dla społeczności badaczy korzystających z sandboxa ANY.RUN. Analitycy mogą wymieniać się informacjami i poradami związanymi z analizą zagrożeń, a także rozmawiać bezpośrednio z ekspertami z ANY.RUN. Społeczność ma już ponad 3 000 członków i rośnie każdego dnia.

Najważniejsze wyróżnienia w 2023 r.

Oto wybrane wyróżnienia zdobyte przez ANY.RUN w minionym roku:

- Wyróżnienie „Fortress Cyber Security Award” przyznane w kategorii „Wykrywanie zagrożeń”.

- Wyróżnienie „Innowator w zakresie analizy i monitorowania szkodliwego oprogramowania” przyznane przez serwis Innovation in Business.

- Wyróżnienie „Najbardzej innowacyjna analiza zagrożeń” przyznane w plebiscycie The Cyber Defense Awards.

- ANY.RUN był finalistą w plebiscytach The National Cyber Awards oraz Cloud Excellence Awards, odpowiednio w kategoriach „Cyberinnowacja 2023” i „Najbardziej innowacyjny produkt lub usługa”.

- Serwis G2 docenił rozwiązanie ANY.RUN w trzech kategoriach:

Top 5 rodzajów zagrożeń przesyłanych do analizy w sandboksie ANY.RUN

ANY.RUN jest narzędziem zaprojektowanym z myślą o łowcach szkodliwych programów. Przyjrzyjmy się zatem pięciu najpopularniejszym rodzajom i rodzinom szkodliwych programów przesyłanych do tej platformy przez użytkowników.

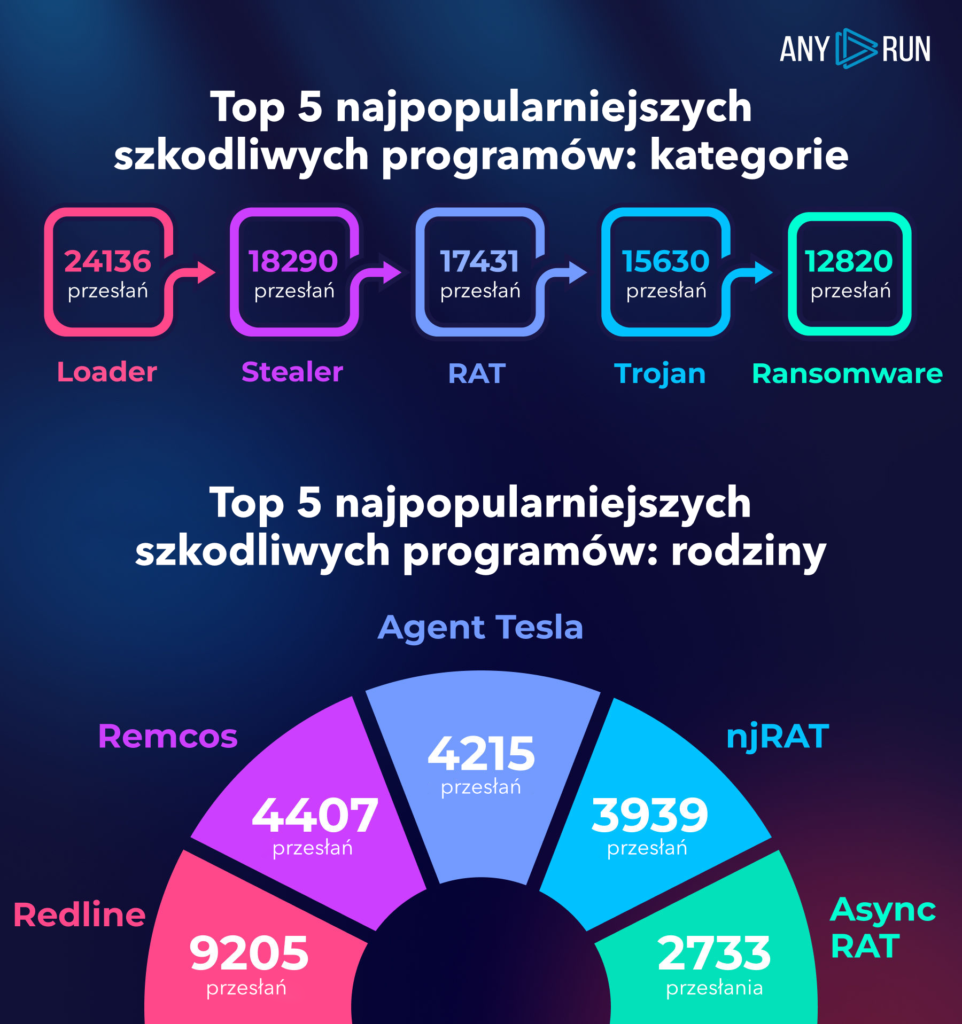

Top 5 najpopularniejszych szkodliwych programów: kategorie

- Loader: 24 136 przesłań

- Stealer: 18 290 przesłań

- Remote Access Trojan (RAT): 17 431 przesłań

- Trojan: 15 630 przesłań

- Ransomware: 12 820 przesłań

Top 5 najpopularniejszych szkodliwych programów: rodziny

- Redline: 9 205 przesłań

- Remcos: 4 407 przesłań

- Agent Tesla: 4 215 przesłań

- njRAT: 3 939 przesłań

- AsyncRA: 2 733 przesłania

Podsumowanie

Rok 2023 był dla zespołu ANY.RUN przepełniony zarówno osiągnięciami jak i wyzwaniami. Krajobraz cyberzagrożeń mocno ewoluował, a globalna sytuacja geopolityczna otworzyła drzwi wielu nowym graczom ze świata przestępczego. Łatwość tworzenia i korzystania ze szkodliwych programów osiągnęła poziom, w którym niemal każdy może stanowić poważne zagrożenie. Celem specjalistów z ANY.RUN jest walka z tymi wyzwaniami poprzez rozbudowywanie możliwości sandboxa i oferowanie profesjonalnego wsparcia w analizie zagrożeń.

Kilka słów o ANY.RUN

ANY.RUN to chmurowy sandbox do analizy szkodliwych programów, ułatwiający pracę analityków z działów SOC i jednostek odpowiedzialnych za reagowanie na incydenty. Z platformy każdego dnia korzysta ponad 300 000 profesjonalistów z całego świata.

Źródło: https://any.run/cybersecurity-blog/annual-report-2023