Rozwiązania firmy TEHTRIS po raz pierwszy wzięły udział w badaniu MITRE Engenuity ATT&CK® Evaluation. Technologie TEHTRIS XDR i EDR zademonstrowały skuteczne wykrywanie we wszystkich punktach krytycznych trwającego ataku, co w połączeniu z możliwościami oferowanymi przez moduły EDR oraz SOAR umożliwia całkowitą neutralizację zagrożeń bez udziału człowieka.

- Czym jest badanie MITRE Engenuity ATT&CK® Evaluation

- Jaki był wynik badania? Atak został wykryty przez technologie TEHTRIS na wszystkich kluczowych etapach

- Analiza rezultatów: w jaki sposób technologie TEHTRIS chronią przed atakami

- Ograniczenia omawianego badania

Czym jest badanie MITRE Engenuity ATT&CK® Evaluation

Informacje o badaniu

MITRE Engenuity ATT&CK Evaluation to niezależne, międzynarodowe badanie przeznaczone dla producentów rozwiązań cyberbezpieczeństwa. W tym roku w ramach badania symulowano sposób działania grupy cyberprzestępczej Turla, by zwrócić uwagę na określone możliwości wykrywania. Badania ATT&CK® Evaluation powstały w oparciu o doświadczenie i obiektywizm organizacji MITRE, a producenci rozwiązań cyberbezpieczeństwa biorą w nich udział, by doskonalić swoje technologie i oferować specjalistom wgląd w możliwości i wydajność swoich produktów. Badania ułatwiają ekspertom z działów bezpieczeństwa IT podejmowanie świadomych decyzji dotyczących wykorzystania określonych technologii do ochrony swoich sieci.

Zasady oceny

W omawianym badaniu, ze względu na zestaw reguł przygotowanych przez organizację MITRE, TEHTRIS użył tylko części swojego arsenału ochronnego – w środowisku symulującym atak wykorzystano moduły EDR oraz SIEM działające w ramach rozwiązania TEHTRIS XDR Platform.

Symulacja ataku odbywała się w środowisku laboratoryjnym, bez wcześniejszego uczenia sztucznej inteligencji TEHTRIS Cyberia i bez udziału modułów EPP oraz komponentów sieciowych, takich jak NTA czy Deceptive Response. Można zatem powiedzieć, że tarcza ochronna była niekompletna.

Mówiąc ściślej, sieć neuronowa nie mogła zostać wytrenowana na bazie typowej aktywności. Ponadto nie zastosowano analizy ruchu sieciowego oraz honeypotów (pułapek na cyberprzestępców), co oznacza, że w omawianej sesji testowej organizacji MITRE TEHTRIS nie mógł wykorzystać pełnego potencjału platformy XDR. Warto także wspomnieć, że w teście wyłączono wszystkie działania związane z neutralizacją zagrożeń, by atak mógł przebiegać do samego końca.

Badanie MITRE Engenuity nie ocenia producentów. Nie mamy zatem do czynienia z rankingiem, ponieważ w środowiskach korporacyjnych nie istnieje coś takiego, jak jedno rozwiązanie pasujące do wszystkich infrastruktur.

Najważniejsze informacje o cybergangu Turla

Turla to aktywna od wielu lat, wyrafinowana i łączona z Rosją grupa cyberprzestępcza, której ataki były wymierzone w cele zlokalizowane w ponad 45 krajach.

Gang jest znany z zaawansowanych ataków na agencje rządowe, jednostki dyplomatyczne, grupy wojskowe, a także organizacje badawcze i media. Turla wdraża nowatorskie i wyrafinowane techniki mające na celu zwiększenie szans na powodzenie ataku, łącznie z autorskimi mechanizmami kontrolowania szkodliwych modułów.

Grupa charakteryzuje się precyzyjnym doborem swoich ofiar oraz innowacyjnymi technikami unikania wykrycia. Po uzyskaniu dostępu do atakowanego systemu i sprofilowaniu go, cyberprzestępcy starają się zostawić jak najmniej śladów – głównie poprzez zastosowanie modułów działających wyłącznie w pamięci lub na poziomie jądra systemu. Nadrzędnym celem cybergangu jest kradzież poufnych informacji z infrastruktur bazujących na systemach Linux oraz Windows.

Jaki był wynik badania? Atak został wykryty przez technologie TEHTRIS na wszystkich kluczowych etapach

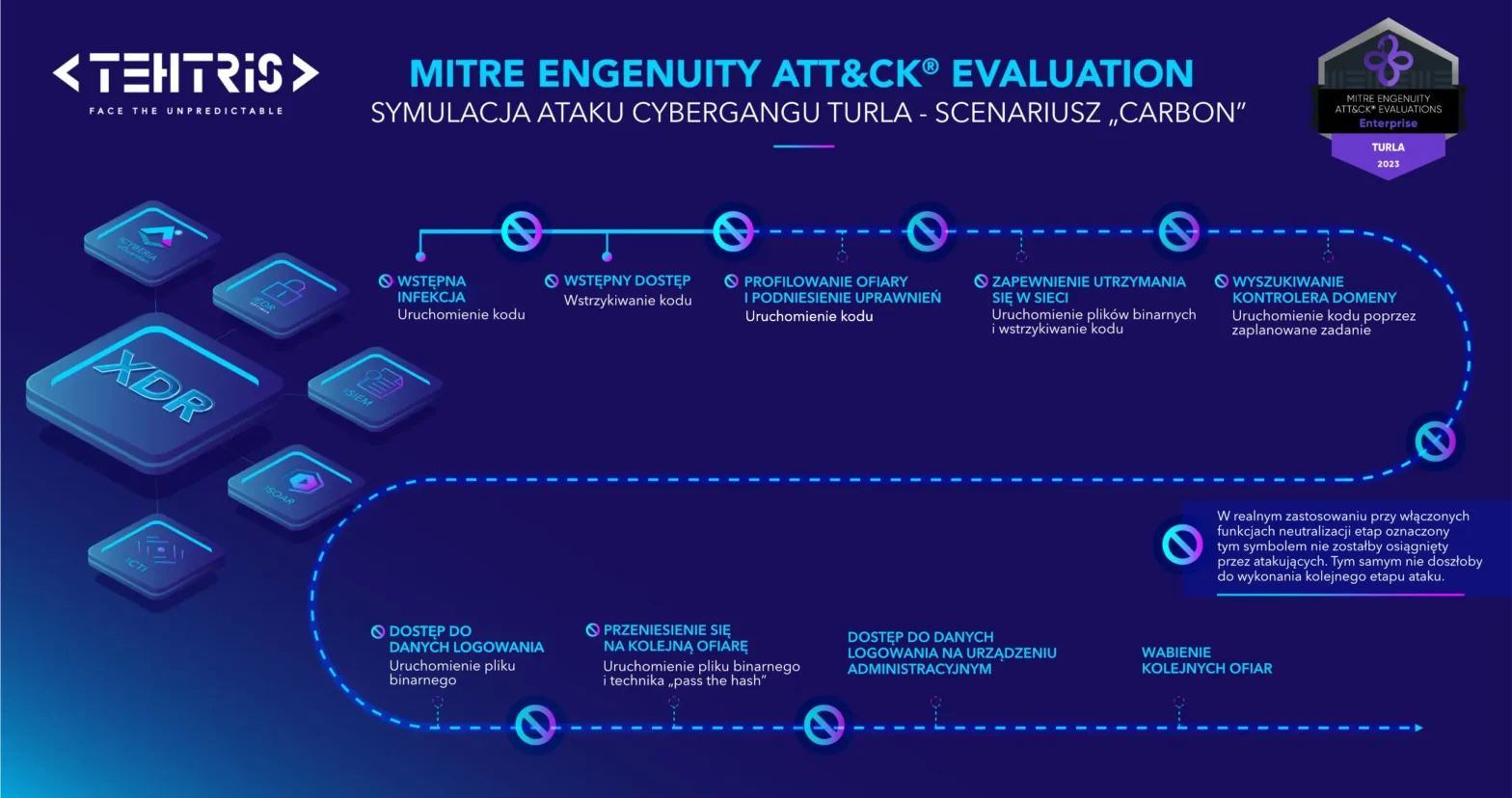

Wykorzystany w badaniu scenariusz „Carbon” obejmuje wielofazowe podejście grupy Turla mające na celu utrzymanie się w sieci i atakowanie kolejnych ofiar.

Wstępny dostęp jest uzyskiwany przy użyciu spersonalizowanego e-maila phishingowego – w efekcie kliknięcia odnośnika na komputerze ofiary instalowany jest sfałszowany pakiet instalacyjny oprogramowania, po czym uruchamiany jest moduł EPIC.

Po zapewnieniu sobie przetrwania restartu zainfekowanej maszyny oraz nawiązaniu kontaktu z serwerem sterującym atakujący wyszukują kontroler domeny i wstrzykują do sieci moduł CARBON-DLL.

Gdy w wyniku dalszych działań odnaleziony zostanie linuksowy serwer Apache, atakujący kopiują na niego narzędzie PENQUIN i wykorzystują go do wabienia kolejnych ofiar.

Oś czasu łańcucha ataku podkreśla i ilustruje silne strony oraz możliwości rozwiązań TEHTRIS w omawianym badaniu. W skrócie, technologie TEHTRIS wykryły wszystkie krytyczne etapy ataku w momencie ich wykonania.

Daje to gwarancję, że gdyby mechanizmy neutralizacji były aktywne, rozwiązanie TEHTRIS XDR Platform powstrzymałoby atak natychmiast bez konieczności udziału człowieka.

Analiza rezultatów: w jaki sposób technologie TEHTRIS chronią przed atakami

Kluczowe korzyści wynikające ze stosowania rozwiązań TEHTRIS

Przyjrzyjmy się wynikom badania pod kątem najważniejszych korzyści wynikających ze stosowania rozwiązań TEHTRIS:

- Możliwość wykorzystania widoku incydentu do łatwego przeglądania kluczowych alertów, identyfikowania anomalii i priorytetyzowania zadań.

- Zaawansowane polowanie na zagrożenia i analiza kryminalistyczna dzięki dostępowi do rozszerzonej telemetrii.

- Funkcje automatycznego reagowania powstrzymujące ataki na wczesnych etapach, wraz z możliwością dalszej automatyzacji z użyciem zintegrowanych lub własnych scenariuszy SOAR.

- Dostęp do międzynarodowego standardu i możliwość łatwego zrozumienia taktyk atakujących dzięki integracji definicji MITRE ATT&CK w ramach rozwiązania TEHTRIS XDR Platform.

Zapewnienie możliwości wykrywania i neutralizowania kluczowych etapów ataku jest niewątpliwie jednym z najważniejszych celów rozwiązania bezpieczeństwa. Jeszcze lepiej, gdy ochrona potrafi skutecznie zablokować te etapy szkodliwych działań, które pozwalają ma rozpoczęcie kolejnych faz ataku.

Jak pokazało badanie, technologie TEHTRIS wykryły i zablokowały wszystkie niebezpieczne działania na każdym etapie ataku. Co istotne, pierwsze wykrycie nastąpiło już na etapie oceny atakowanego środowiska. Właśnie takiej ochrony potrzebują klienci – automatycznej neutralizacji bez interakcji człowieka na wstępnym etapie ataku. Innymi słowy, należy powstrzymać atakujących zanim zdążą wyrządzić jakiekolwiek szkody.

Analitycy z działów SOC i zespoły reagujące na incydenty potrzebują z kolei przefiltrowanych alertów z nadanymi priorytetami – nie są oni w stanie zajmować się ręcznie każdym ostrzeżeniem. Aby ułatwić prowadzenie prac dochodzeniowych, TEHTRIS przechowuje dzienniki zdarzeń oraz dane telemetryczne i oferuje zaawansowane narzędzia analityczne, wraz z szybkim wyszukiwaniem.

Podejście firmy TEHTRIS do ochrony polega na tym, by przekazywać analitykom najważniejsze, krytyczne alerty, które wymagają ich uwagi – bez zalewania ich informacjami o wszystkich zdarzeniach w sieci. Pozwala to oszczędzać czas, przyspieszać reakcję na niebezpieczne działania i zmniejszać znużenie analityków wynikające z wykonywania rutynowych, powtarzających się zadań.

Każda infrastruktura posiada własne potrzeby i ograniczenia związane z cyberbezpieczeństwem. Dlatego firma TEHTRIS dba o to, by jej rozwiązania były modułowe, łatwe w dostosowaniu i wyposażone w szereg możliwości konfiguracyjnych.

Ograniczenia omawianego badania

Wyjaśnienie

Opinie znajdujące się w tej sekcji są wyrażone przez firmę TEHTRIS.

Cel testowania

Nadrzędnym celem oceny lub testu powinno być zbadanie faktycznych możliwości produktu w zakresie walki z realnymi zagrożeniami występującymi w prawdziwym świecie.

Gdy producenci przesadnie skupiają się na dostosowywaniu swoich rozwiązań do konkretnych testów, może dojść do niedopatrzeń w innych kluczowych aspektach ochrony, wydajności, integracji, reagowania na zagrożenia występujące w dziczy itp. Zasoby przeznaczone na optymalizację w kontekście określonego testu mogą zostać przeznaczone na ogólną poprawę jakości ochrony, interfejsu, integracji z innymi narzędziami itd.

Wąska specjalizacja

Jeżeli producenci wiedzą, że organizacja MITRE testuje określone techniki lub taktyki atakujących, mogą przydzielić nieproporcjonalne zasoby na potrzeby ochrony przed takimi działaniami, zaniedbując jednocześnie inne zagrożenia, które mogą być równie ważne, jeśli nie ważniejsze – przykładem mogą być codzienne ataki występujące podczas realnego korzystania z urządzeń.

Mylące wyniki

Produkt, który został dostosowany do oceny MITRE może zaprezentować bardzo dobre wyniki w określonej sytuacji, jednak jednocześnie nie oferować odpowiedniej efektywności w ochronie przed realnymi, zróżnicowanymi i ewoluującymi zagrożeniami.

Złudne poczucie bezpieczeństwa

Klienci, którzy polegają wyłącznie na wynikach testów MITRE lub na jakichkolwiek innych zestawieniach, mogą mieć złudne poczucie bezpieczeństwa, wierząc, że dany produkt zapewni całkowitą ochronę we wszystkich scenariuszach. Niestety jest zgoła inaczej – istnieje duża różnica między warunkami laboratoryjnymi a prawdziwym polem walki.

Z tego powodu firmy wybierające rozwiązania bezpieczeństwa powinny patrzeć szerzej na tematykę ochrony przed cyberzagrożeniami i nie skupiać się jedynie na testach czy porównaniach. Znacznie ważniejsze jest upewnienie się, czy dane rozwiązanie będzie się odpowiednio dobrze sprawować w określonym środowisku IT.