Ochrona zdrowia przechodzi od kilku lat bezprecedensową modernizację związaną z pojawieniem się w tym sektorze nowych technologii cyfrowych, łączności 5G, urządzeń połączonych z internetem, robotyki i wielu innych rozwiązań. W wielu przypadkach wdrażanie tych technologii odbywa się w pośpiechu i bez uwzględnienia bezpieczeństwa IT. Dla cyberprzestępców jest to idealna okazja, by dość łatwo zdobyć bardzo cenne i wrażliwe dane: informacje medyczne, numery PESEL, adresy zamieszkania i inne poufne dane pacjentów oraz personelu.

Sektor ochrony zdrowia, który do niedawna nie był kojarzony z najnowocześniejszymi technologiami, przechodzi obecnie cyfrową transformację. Okres pandemii nie pomógł w płynnym wdrażaniu nowych systemów i urządzeń, a cyberprzestępcy wykorzystali tę sytuację na swoją korzyść. W tym artykule przyjrzymy się najważniejszym problemom i zagrożeniom, na które narażona jest ochrona zdrowia.

Ochrona zdrowia a cyberataki: jakie są priorytety?

Dlaczego sektor ochrony zdrowia często trafia na celownik cyberprzestępców? Powodów jest wiele, jednak do najważniejszych należą: wrażliwość systemów IT działających w placówkach medycznych, ograniczone budżety, ograniczona świadomość dotycząca cyberzagrożeń oraz działanie pod presją czasu. Czynniki te determinują priorytety, które powinny przyświecać działaniom placówek medycznych.

Planowanie budżetu

Pandemia jasno pokazała, że sektor ochrony zdrowia jest niedofinansowany. Tym bardziej nie dziwi fakt, że zasoby przeznaczane na cyberbezpieczeństwo są niewystarczające. Z drugiej strony szpitale i inne placówki medyczne muszą funkcjonować bez przestojów – w walce o zdrowie i życie pacjentów liczy się każda sekunda. Cyberprzestępcy doskonale o tym wiedzą i dlatego wywierają dodatkową presję – np. w celu zwiększenia szans na otrzymanie okupu. W niektórych przypadkach okazuje się, że koszt takiego okupu jest znacznie wyższy niż cena skutecznych rozwiązań cyberbezpieczeństwa.

Dodatkowym problemem są niedobory kadrowe, szczególnie w przypadku personelu zajmującego się obsługą infrastruktury IT oraz jej ochroną.

Szkolenie personelu

Cyberprzestępcy w pierwszej kolejności próbują pokonać ludzkie słabości, a sektor ochrony zdrowia nie jest tutaj wyjątkiem. Z ankiety przeprowadzonej przez organizację Proofpoint[1] wynika, że 58% dyrektorów ds. IT uważa czynnik ludzki za najpoważniejsze zagrożenie dla cyberbezpieczeństwa. Mimo że w ochronie zdrowia przechowuje się olbrzymie ilości wrażliwych danych, personel odpowiadający za cyfrowe bezpieczeństwo w tym sektorze często nie posiada należytej wiedzy o zagrożeniach IT. Do najczęściej atakowanych placówek, działów i stanowisk należą: uczelnie medyczne, działy finansowe ubezpieczycieli medycznych, personel medyczny, kadra zarządzająca i dyrektorzy szpitali. Aby nie stać się ofiarami cyberprzestępców, osoby te muszą zrozumieć, jaka jest ich rola w ochronie danych. Więcej na ten temat w dalszej części artykułu.

Możliwość skupienia się na tym, co najważniejsze

Konieczność szybkiego działania to niestety norma w sektorze ochrony zdrowia. Kryzys związany z pandemią uzmysłowił wszystkim, czym jest stan pogotowia, działanie pod presją i brak czasu. Personel medyczny musi reagować błyskawicznie, a to wymaga całkowitego skupienia nad określonymi zadaniami. Cyberprzestępcy mają tego świadomość i dlatego pracownicy szpitali oraz innych placówek ochrony zdrowia często zostają ich ofiarami.

Transformacja technologiczna

Sektor ochrony zdrowia przechodzi przez proces transformacji technologicznej. A tam, gdzie pojawia się technologia, mamy również do czynienia z bezpieczeństwem. Niestety infrastruktura IT w placówkach medycznych często jest przestarzała i niezgodna z nowoczesnymi standardami ochrony IT, w związku z czym stanowi prawdziwy raj dla cyberprzestępców, którzy mogą korzystać z licznych luk w zabezpieczeniach.

Infrastruktura placówek medycznych obejmuje liczne urządzenia Internetu Rzeczy (IoT), które często mają problemy z bezpieczeństwem. Dla przykładu, szacuje się, że aż 73% pomp dożylnych stosowanych w szpitalach posiada przynajmniej jedną lukę w zabezpieczeniach. Z tego powodu uaktualnianie urządzeń jest niezmiernie ważne, a ponadto zaleca się, by pracowały one w wyizolowanej sieci. Z badania przeprowadzonego przez organizację Cynerio[2] wynika, że 53% medycznych urządzeń IoT stanowi potencjalne zagrożenie, ponieważ działa w oparciu o przestarzałe wersje systemów Windows lub Linux, które nigdy nie były uaktualniane. Taki sprzęt z pewnością wymaga więcej uwagi – nietrudno sobie wyobrazić, co mogłoby się stać, gdyby kontrolę nad robotem chirurgicznym przejął cyberprzestępca.

Wzrost liczby zagrożeń jest także związany z rozszerzającą się powierzchnią ataku. Poza wspomnianymi już urządzeniami IoT mamy do czynienia z szybkim rozwojem usług związanych z ochroną zdrowia: telemedycyna, zdalne monitorowanie pacjentów, platformy do samodzielnego umawiania wizyt, czatboty itd. Warto dodać, że wiele z tych usług realizują zewnętrzni dostawcy.

Złożoność łańcucha dostaw w sektorze medycznym generuje nowe możliwości dla cyberprzestępców, którzy szukają słabych punktów w zabezpieczeniach. Mamy do czynienia ze swego rodzaju systemem naczyń połączonych, w ramach którego funkcjonują zewnętrzne jednostki, firmy analityczne, organizacje społeczne, usługodawcy z branży rachunkowości, ubezpieczeń itd. Wszystkie elementy tego ekosystemu wymieniają się informacjami, co znacznie zwiększa powierzchnię podatności na cyberataki. Zabezpieczenie całego łańcucha i wszystkich powiązań jest poważnym wyzwaniem.

Ważną rolę odgrywa także złożoność i określone cechy infrastruktury medycznej. Na przykład, niektórzy producenci oprogramowania wykorzystywanego w tym sektorze wyraźnie sugerują rezygnację z oprogramowania antywirusowego lub przynajmniej wyłączenie go pod rygorem braku możliwości świadczenia pomocy technicznej. Takie ryzykowne zachowanie z całą pewnością zachęca cyberprzestępców do dalszych ataków.

Istotnym problemem jest również identyfikacja wszystkich urządzeń połączonych z siecią. Eksperci ds. cyberbezpieczeństwa mają tego świadomość i dlatego rozwiązania firmy TEHTRIS oferują działom IT znacznie szerszy wgląd w infrastrukturę, by aktywnie redukować powierzchnię ataków.

Ochrona zdrowia a cyberataki: o jakich zagrożeniach mówimy?

Phishing

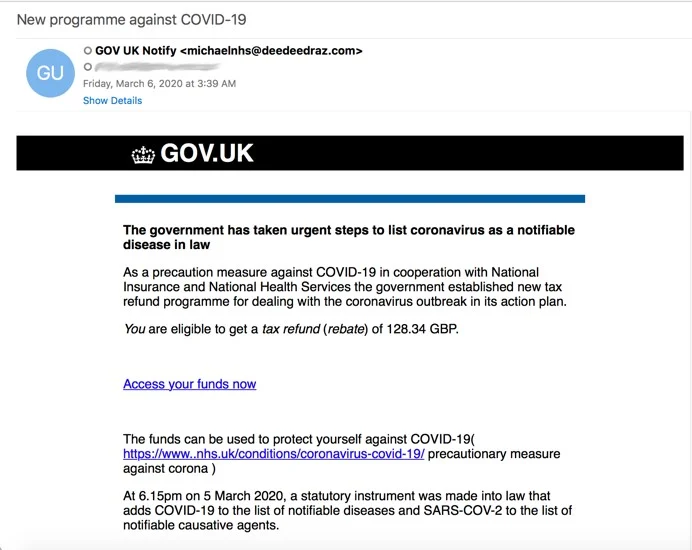

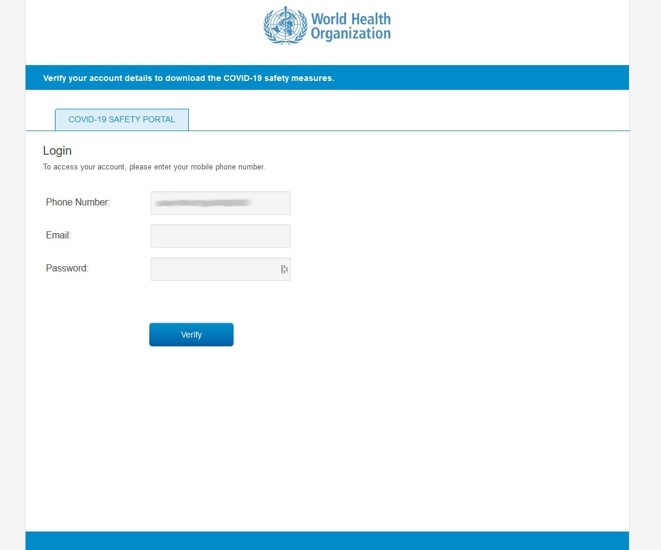

Ataki phishingowe stały się codziennością i sektor ochrony zdrowia nie jest wyjątkiem, a pandemia tylko nasiliła ich liczbę i stopień wyrafinowania. W maju 2020 r. badacze ds. cyberbezpieczeństwa wykryli ponad 300 kampanii phishingowych związanych z wirusem powodującym COVID-19. Celem atakujących było zakłócanie funkcjonowania placówek medycznych i kradzież danych. Cyberprzestępcy błyskawicznie dostosowują swoje działania do bieżących wydarzeń, w związku z czym doszło do licznych fałszerstw – atakujący podrabiali strony organizacji pozarządowych, Światowej Organizacji Zdrowia (WHO), urzędów skarbowych i innych podmiotów.

Przykład wiadomości phishingowej, w której atakujący podszywają się pod rząd Wielkiej Brytanii

Przykład wiadomości phishingowej, w której przestępcy wykorzystali wizerunek Światowej Organizacji Zdrowia (WHO)

Ataki tego typu cechują się wysoką efektywnością, szczególnie w środowisku, które działa pod ciągłą presją i w stanie pogotowia. Działania socjotechniczne mają na celu oszukanie ofiar (pielęgniarek, lekarzy, zaufanych firm trzecich), które są przeciążone pracą i mniej uważne, by wyłudzić informacje lub pieniądze, a także uzyskać dostęp do wewnętrznych sieci placówek medycznych.

Dla przykładu, w marcu 2019 r. ofiarą ataku tego typu padł szpital w miejscowości Montpellier we Francji. Zainfekowano łącznie 649 komputerów.

Ransomware

Ransomware jest jednym z częściej występujących cyberzagrożeń w kontekście organizacji ochrony zdrowia. Udany atak ma wpływ na kluczowe systemy i nie dotyczy to wyłącznie infrastruktury IT, ale także specjalistycznych urządzeń medycznych, takich jak ultrasonografy, sprzęt do wykonywania rezonansu magnetycznego, pompy infuzyjne itd. Cała placówka może zostać sparaliżowana w ciągu kilkunastu sekund. Przykładem takiej sytuacji jest śmierć pacjenta w niemieckim szpitalu we wrześniu 2020 r., która była następstwem niemożliwości przeprowadzenia pilnej operacji w wyniku ataku ransomware.

Innym przykładem jest atak Wannacry, który miał olbrzymi wpływ na system opieki zdrowotnej w Wielkiej Brytanii. Ofiary tych ataków pojawiły się także w innych krajach, np. we Francji sparaliżowane zostały dwa szpitale – jeden w lutym, a drugi w kwietniu 2021 r.

Ofiarami ataków ransomware są nie tylko szpitale, ale także ich pacjenci. Przykładem jest sytuacja z Finlandii – w październiku 2020 r. firma Vastaamo, które obsługuje 25 centrów psychoterapii, została zaatakowana przez cybergang kradnący informacje i żądający zapłacenia okupu pod groźbą opublikowania poufnych danych. Pacjenci, których dane zostały skradzione, otrzymywali e-maile z żądaniem zapłacenia 200 euro.

Kradzież danych

Za wzrost liczby ataków na placówki medyczne odpowiadają głównie podatności w infrastrukturze, jednak nie możemy zapominać o jeszcze jednym czynniku – o cennych i poufnych danych. Szpitale zarządzają informacjami, które są bardzo atrakcyjne dla cyberprzestępców: dane osobowe, numery PESEL, dane związane z własnością intelektualną, dokumenty badawcze, historie chorób, dane uwierzytelniające itd. Cyberprzestępcy angażują się w szpiegostwo przemysłowe, co pozwala im wykorzystywać lub odsprzedawać skradzione informacje na czarnym rynku.

Dane medyczne jednej osoby mogą być warte na czarnym rynku nawet 1 500 zł – to 50 razy więcej niż w przypadku danych bankowych i 2,5-krotnie więcej niż światowa średnia wartość innych dokumentów[3].

W marcu 2020 r. ofiarą cyberataku padł jeden z paryskich szpitali. Cyberprzestępcy ukradli dane osobowe 1,4 mln osób, które przyszły przebadać się na obecność wirusa powodującego COVID-19. Dane obejmowały: imię i nazwisko, datę urodzenia, francuski odpowiednik numeru PESEL, adres pocztowy, adres e-mail, numer telefonu oraz wynik testu.

Ataki DDoS

Ataki DDoS (Distributed Denial of Service), mające na celu spowolnienie lub całkowite zatrzymanie określonych zasobów IT, mogą być równie niszczycielskie, co działania cyberprzestępców korzystających z ransomware. Nawet chwilowa przerwa w dostępności usług może być w środowisku medycznym ogromnie niebezpieczna, szczególnie w przypadku bloków operacyjnych. W 2020 r. w Brnie w Czechach doszło do ataku DDoS, w wyniku którego szpital był zmuszony do tymczasowego wyłączenia całej sieci komputerowej i nagłego przeniesienia pacjentów do innego bloku.

Co istotne, ataki DDoS często mają za zadanie maskować inne działania cyberprzestępców. Dlatego zachowanie czujności jest kluczowe.

Jak TEHTRIS odpowiada na problemy cyberbezpieczeństwa sektora ochrony zdrowia?

Sektor ochrony zdrowia, podobnie jak branża przemysłowa, ma określone potrzeby względem rozwiązań cyberbezpieczeństwa. Jak wspomnieliśmy wcześniej, instalowanie poprawek bezpieczeństwa jest problematyczne, a w niektórych przypadkach nawet niemożliwe – często mamy do czynienia z niewspieranymi już systemami operacyjnymi, oprogramowaniem pisanym wyłącznie z myślą o konkretnych urządzeniach, a sprzęt medyczny musi w pewnych okolicznościach działać bez żadnych przerw. Dlatego technologia bezpieczeństwa musi adaptować się do tych wymagań.

Firma TEHTRIS rozumie te wyzwania i oferuje odpowiednio dostosowane rozwiązania. Systemy te funkcjonują już w europejskich szpitalach i organizacjach administracyjnych. Co więcej, eksperci z firmy TEHTRIS mają doświadczenie w branży przemysłowej oraz w zakresie środowisk technologii operacyjnych (OT), dzięki czemu mogą dostosowywać zabezpieczenia do wymogów stawianych przez konkretne urządzenia.

Adaptacja ochrony jest możliwa dzięki rozwiązaniu TEHTRIS XDR Platform, które integruje między innymi takie technologie jak:

- TEHTRIS EDR: zaawansowane rozwiązanie bezpieczeństwa, które może być wykorzystywane nie tylko do wykrywania zagrożeń, ale także do automatycznego reagowania na nie. Rozwiązanie może zostać dostosowane z uwzględnieniem stopnia krytyczności określonych urządzeń, takich jak serwery, komputery, drukarki czy smartfony (Mobile Threat Defense – MTD). TEHTRIS EDR gwarantuje pełną widoczność wszystkich cyberzagrożeń: ataki ransomware czy próby wtargnięcia do sieci mogą być neutralizowane natychmiast i bez interakcji człowieka. W przypadku zaawansowanego cyberataku wycelowanego w określone urządzenia eksperci z firmy TEHTRIS mogą płynnie dostosowywać poziom zabezpieczeń. Co więcej, rozwiązanie EDR pozwala na monitorowanie całej infrastruktury, łącznie z możliwością przeprowadzania audytów i wykrywania urządzeń, które nie powinny znaleźć się w chronionej sieci lub nie są należycie zabezpieczone (tzw. Shadow IT).

- TEHTRIS SIEM: rozwiązanie oferujące pełny wgląd w funkcjonowanie infrastruktury i pomagające w wykrywaniu wszelkich nietypowych działań. TEHTRIS SIEM działa w pełni automatycznie, gwarantując zwiększenie wydajności zespołów bezpieczeństwa, które działają pod ciągłą presją. Rozwiązanie wspomaga ochronę i reagowanie na zagrożenia z użyciem uczenia maszynowego, bez wpływu na usługi świadczone przez placówkę ochrony zdrowia.

- TEHTRIS Deceptive Response: pułapki na cyberprzestępców (tzw. honeypoty), które wykrywają niebezpieczne działania w infrastrukturze IT, takie jak skanowanie sieci w poszukiwaniu słabych punktów, próby modyfikowania plików itd. Dzięki zastosowaniu takiego rozwiązania, zespół zajmujący się bezpieczeństwem może błyskawicznie zauważyć działania atakujących i natychmiast im przeciwdziałać.

Źródło: tehtris.com/en/blog/the-world-of-healthcare-facing-cyber-attacks

[1] Proofpoint, krajobraz zagrożeń dla ochrony zdrowia – 2020

[2] Analiza ponad 10 milionów urządzeń medycznych przeprowadzona przez firmę Cynerio – producenta systemów IoT dla sektora ochrony zdrowia

[3] Ankieta przeprowadzona w sierpniu 2021 r. przez organizację Eurogroup Consulting