Na naszym blogu wielokrotnie wspominamy, że ANY.RUN – chmurowy sandbox do analizy złośliwego oprogramowania – jest nie tylko rozbudowanym narzędziem i asem w rękawie każdego specjalisty ds. cyberbezpieczeństwa, ale także, a może przede wszystkim, jest bardzo łatwy w obsłudze i pozwala na błyskawiczne uzyskanie wyników analizy. Aby to zademonstrować, przygotowaliśmy krótki kurs, który pozwoli wykonać szybką analizę złośliwego oprogramowania każdemu, kto potrafi korzystać z komputera.

ANY.RUN to chmurowy sandbox służący do analizy interaktywnej. Rozwiązanie oferuje pełny i natychmiastowy dostęp do danych badawczych, pozwalając jednocześnie na pełne zaangażowanie analityka w sposób uruchamiania i funkcjonowania potencjalnie niebezpiecznych próbek. Wszystko odbywa się w czasie rzeczywistym i w bezpiecznym, odizolowanym środowisku wirtualnym.

Sandbox ANY.RUN rozwiązuje wiele problemów związanych z analizą złośliwego oprogramowania, ponieważ:

- ułatwia pracę działu SOC oraz niezależnych analityków poprzez natychmiastowy dostęp do danych pozwalających na skuteczne wykrywanie i eliminowanie zagrożeń,

- nie wymaga dodatkowego sprzętu ani oprogramowania w infrastrukturze firmy dzięki wykorzystaniu chmury i wirtualizacji,

- sprawia, że cyberbezpieczeństwo staje się bardziej przystępne dzięki intuicyjnemu interfejsowi, który usprawnia pracę zarówno nowych adeptów analizy złośliwego oprogramowania jak i doświadczonych badaczy.

W tym poradniku zajmiemy się następującymi zagadnieniami dotyczącymi korzystania z sandboxa ANY.RUN:

- Konfiguracja konta

- Konfigurowanie maszyny wirtualnej do analizy złośliwego oprogramowania

- Analiza złośliwego oprogramowania

- Praca z publicznymi próbkami złośliwych programów

- Zarządzanie zespołem

Konfiguracja konta

Krok 1: Rejestracja w usłudze

Domyślnie konieczne jest podanie firmowego adresu e-mail, jednak jeżeli chcesz zarejestrować się z użyciem adresu prywatnego, wejdź na kanał #verification na Discordzie ANY.RUN, by poprosić o bezpłatne konto ANY.RUN.

Krok 2: Wybór planu subskrypcji

Po zalogowaniu się na swoim koncie zobaczysz panel główny usługi. Z tego miejsca możesz przejść do ustawień profilu i wybrać plan subskrypcji.

ANY.RUN oferuje bezpłatny plan „Community”, który daje dostęp do szerokiego zakresu narzędzi pozwalających na analizę. Jeżeli jednak chcesz prowadzić badania na bardziej zaawansowanym poziomie, jeden z planów komercyjnych może być lepszym wyborem.

Szczegółowe informacje o dostępnych planach ANY.RUN są dostępne tutaj.

Jako oficjalny dystrybutor firmy ANY.RUN na terytorium Polski możemy przygotować ofertę dostosowaną do Twojej firmy – zachęcamy do kontaktu z nami.

Po zakończeniu konfiguracji konta możesz rozpocząć pracę nad swoim pierwszym zadaniem.

Konfigurowanie maszyny wirtualnej do analizy złośliwego oprogramowania

Aby skonfigurować maszynę wirtualną do analizy złośliwego oprogramowania, musisz utworzyć nowe zadanie.

Krok 1: Otwarcie nowego zadania

Kliknij przycisk „New Task” na lewym pasku bocznym, by otworzyć okno nowego zadania.

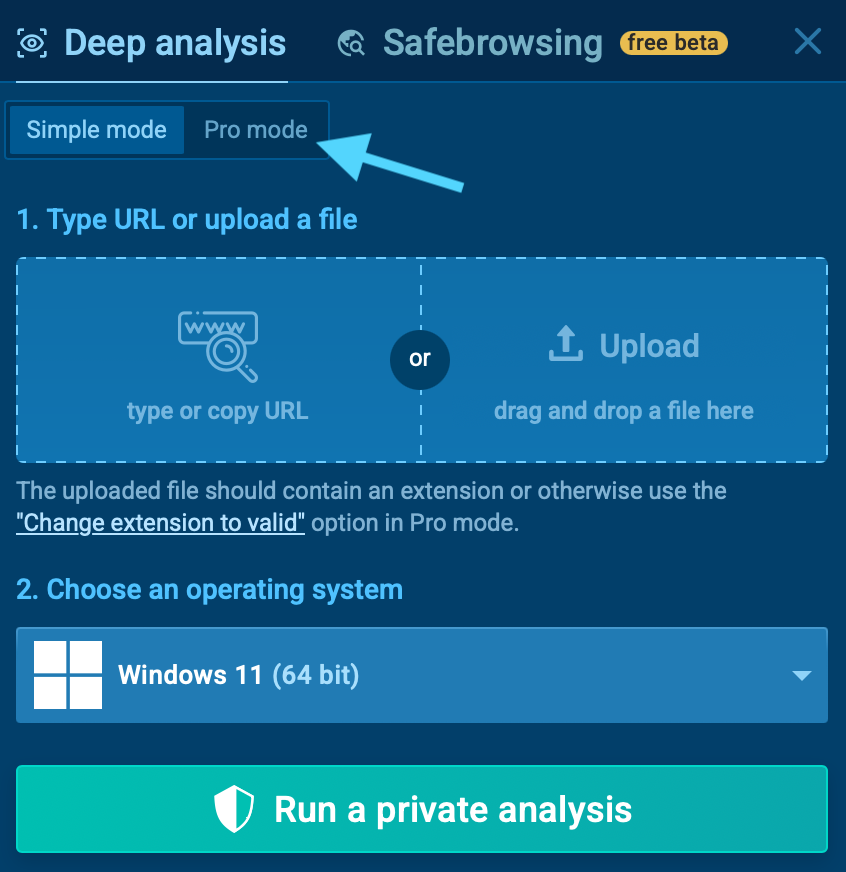

Krok 2: Wybór trybu analizy

Okno zadania domyślnie wyświetlane jest w trybie „Simple Mode”, który pozwala przeprowadzić szybką analizę pliku lub odnośnika, jednak ogranicza ustawienia maszyny wirtualnej.

Aby uzyskać dostęp do wszystkich funkcji dostosowywania maszyny wirtualnej, włącz tryb „Pro Mode” klikając odpowiedni przycisk w górnej części okna zadania.

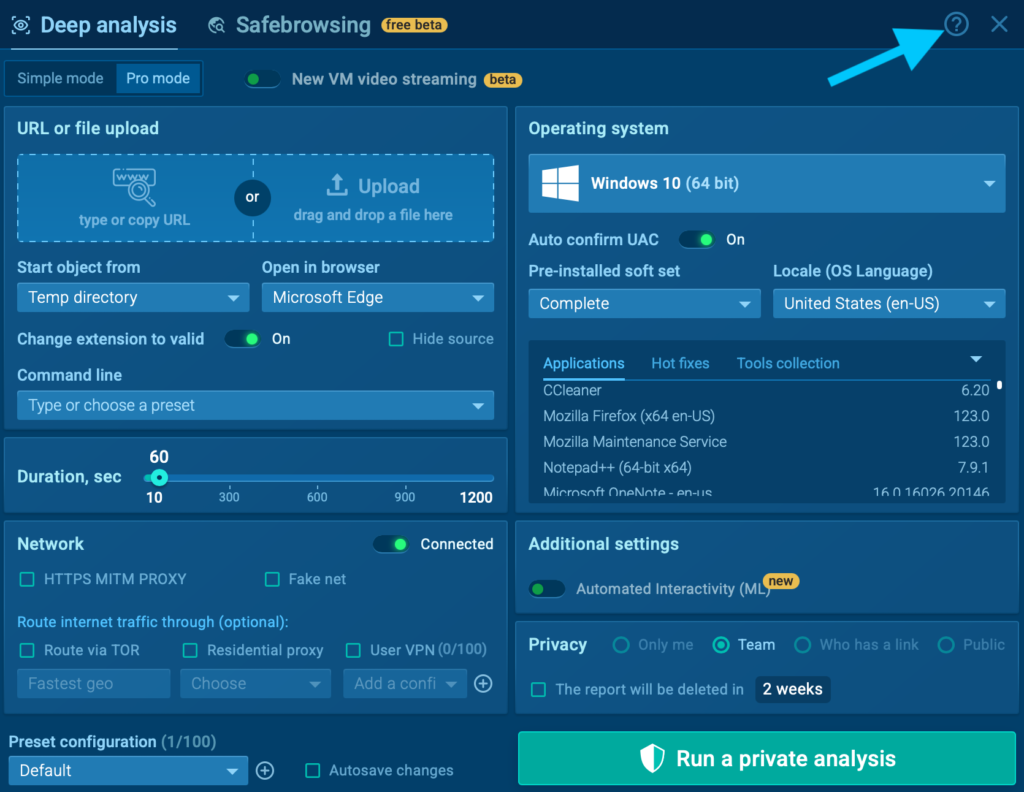

Krok 3: Konfiguracja maszyny wirtualnej

W trybie „Pro Mode” możesz precyzyjnie dostroić swoje środowisko badawcze. Kliknij ikonę znaku zapytania w prawym górnym rogu okna zadania, by uzyskać podpowiedzi ze szczegółowymi opisami wszystkich ustawień.

Po zakończeniu konfigurowania maszyny wirtualnej możesz błyskawicznie rozpocząć analizę poprzez kliknięcie przycisku „Run a private analysis” lub „Run a public analysis” (w zależności od wybranego planu subskrypcji).

Analiza złośliwego oprogramowania

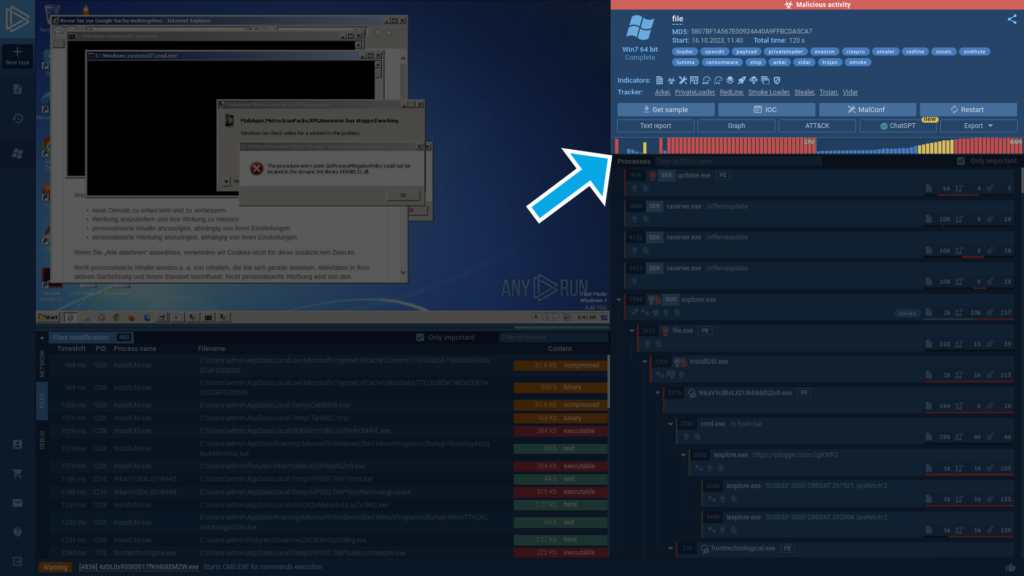

Po uruchomieniu zadania zobaczysz panel, w którym możesz analizować swoją próbkę w czasie rzeczywistym i przeglądać wyniki dochodzenia, gdy proces badawczy zostanie zakończony.

W ramach analizy możesz przeprowadzać wymienione poniżej działania.

Interakcja z próbką

ANY.RUN daje Ci możliwość ręcznej interakcji z badaną próbką w środowisku wirtualnym w taki sam sposób, jak miałoby to miejsce przy fizycznym komputerze.

Możesz uruchamiać programy, otwierać zakładki w przeglądarce, korzystać ze schowka do kopiowania danych, a nawet restartować system bez żadnych opóźnień.

Śledzenie aktywności sieciowej

Sekcja „Network” pozwala na monitorowanie i rejestrowanie aktywności sieciowej w czasie rzeczywistym i oferuje następujące informacje:

- HTTPS Requests: szczegóły dotyczące połączeń, łącznie z odpowiedzią na żądanie połączenia URL oraz jego zawartością,

- Connections: informacje o innych protokołach, które nie zostały wymienione w żądaniach HTTPS,

- DNS Requests: korelacje między nazwami domenowymi a adresami IP,

- Threats: wykrywanie zagrożeń z użyciem reguł Suricata.

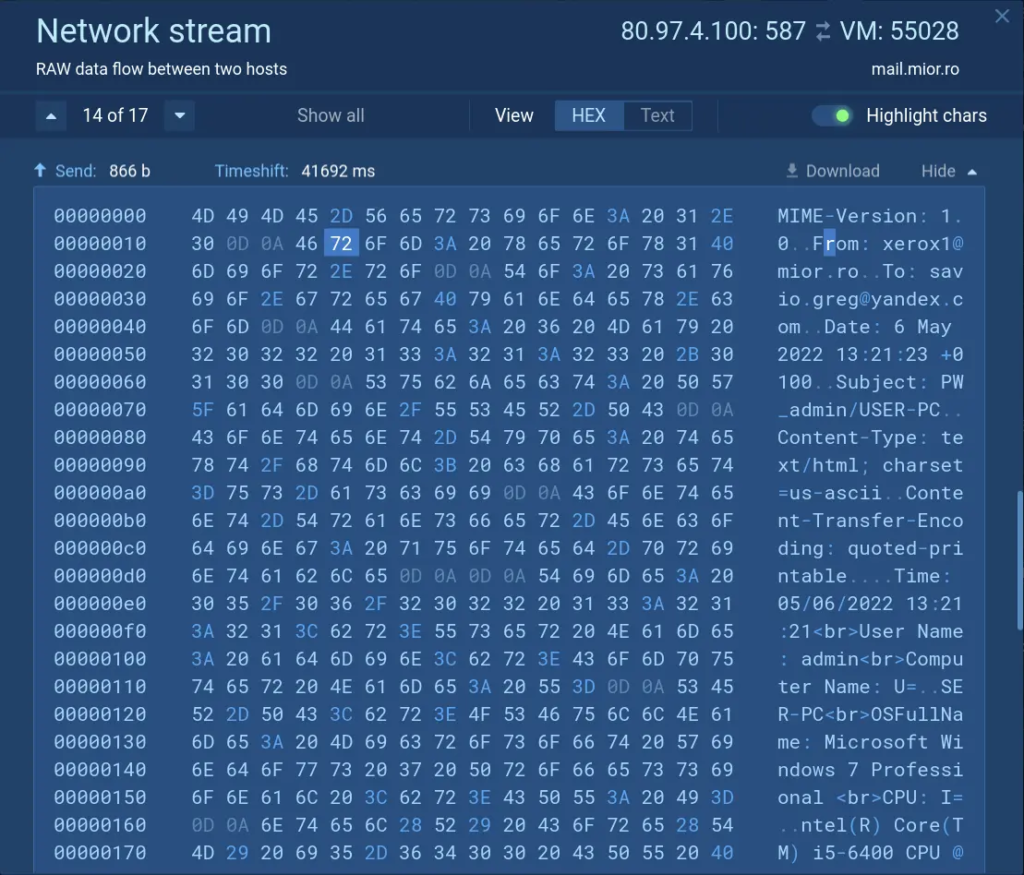

Przy użyciu funkcji „Network stream” możesz badać ruch pakiet po pakiecie, co pozwala na identyfikowanie nietypowych wzorców lub połączeń, wykradania danych, adresów serwerów cyberprzestępczych (C2), serwerów proxy i pobieranych plików.

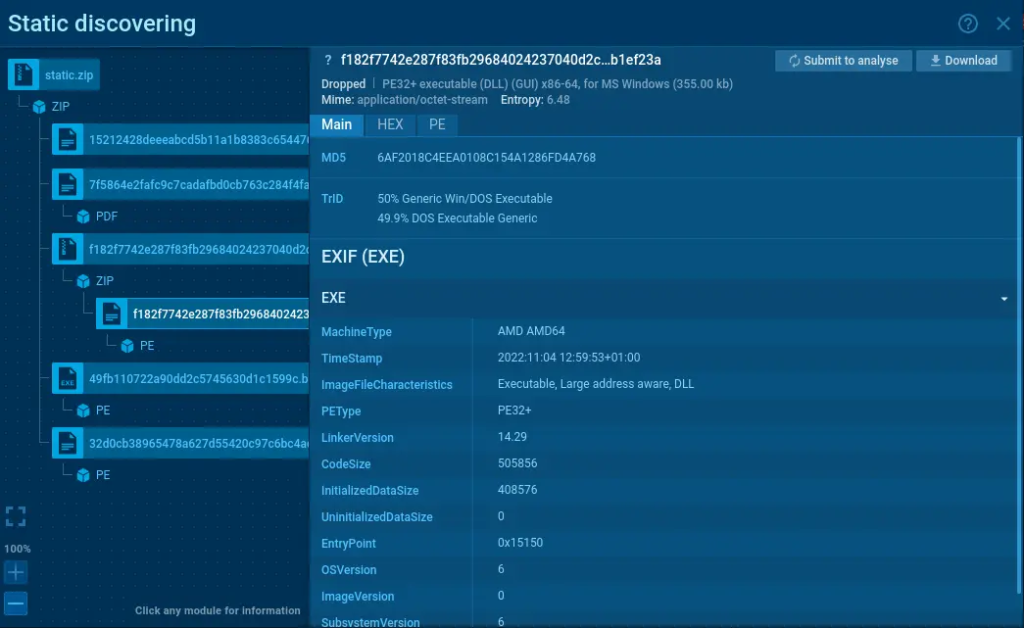

Przeglądanie modyfikowanych plików

Sekcja „Files Modification” obejmuje wszystkie pliki wykorzystywane w trakcie wykonywania zadania. Po kliknięciu poszczególnych plików możesz uzyskać dostęp i pobrać dane dotyczące wykrywania statycznego.

Wbudowana w platformę ANY.RUN funkcja wykrywania statycznego jest modułowa i pozwala na analizowanie wielu rodzajów plików, łącznie z formatami PDF, LNK, ZIP, RAR, dokumentami pakietu Office i innymi.

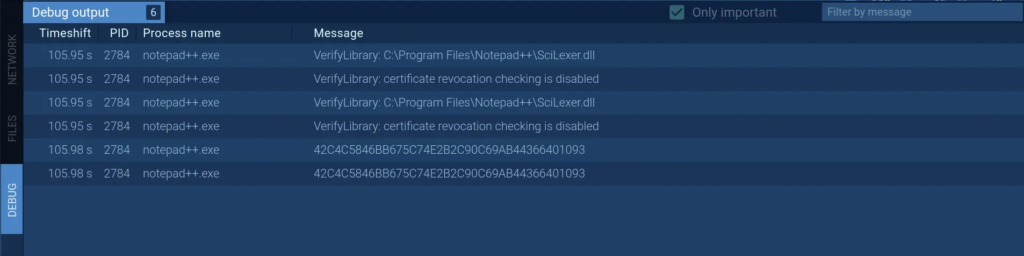

Stosowanie debugowania

Sekcja „Debug” zawiera informacje o sposobach debugowania programu. Komunikaty z tej sekcji mogą być pomocne podczas analizy niektórych złośliwych narzędzi, takich jak Dridex.

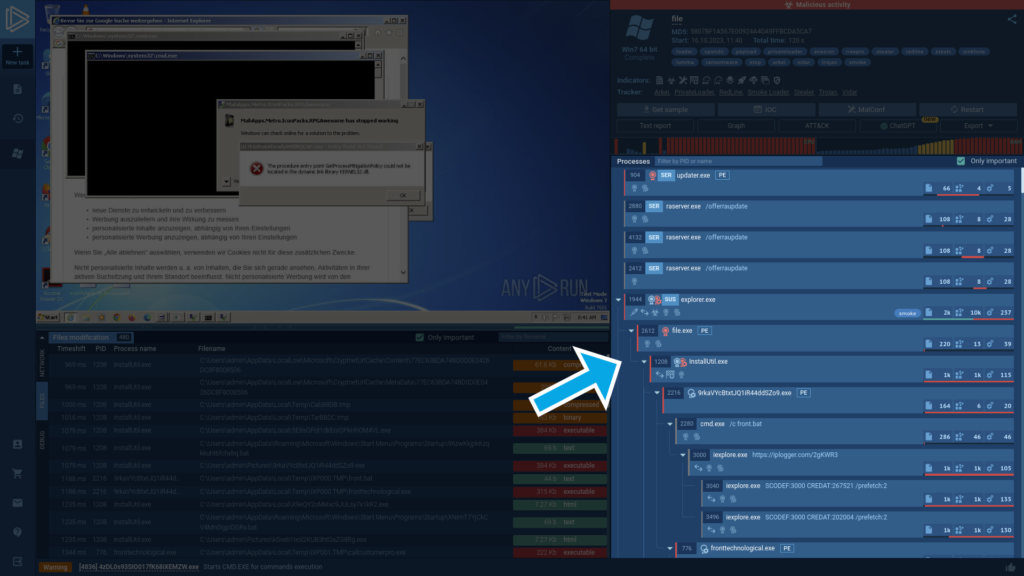

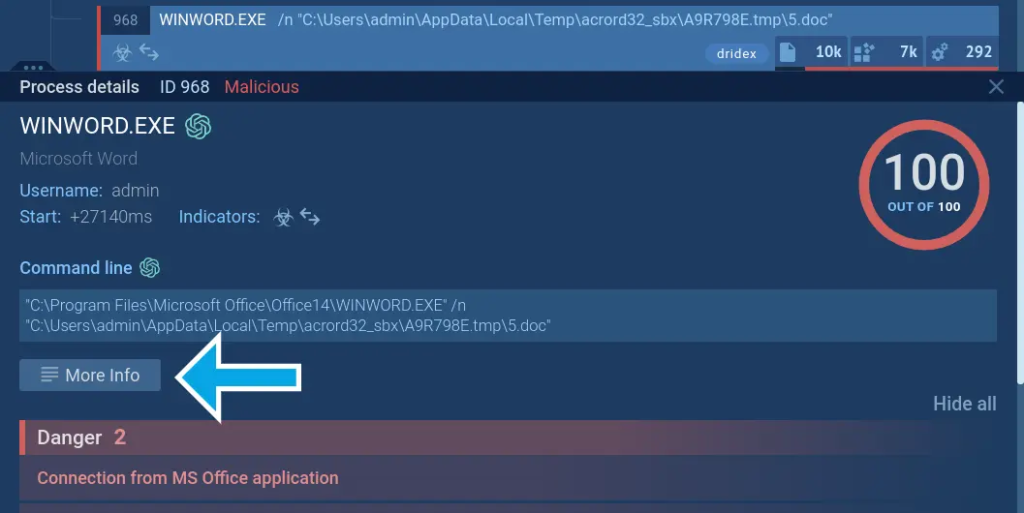

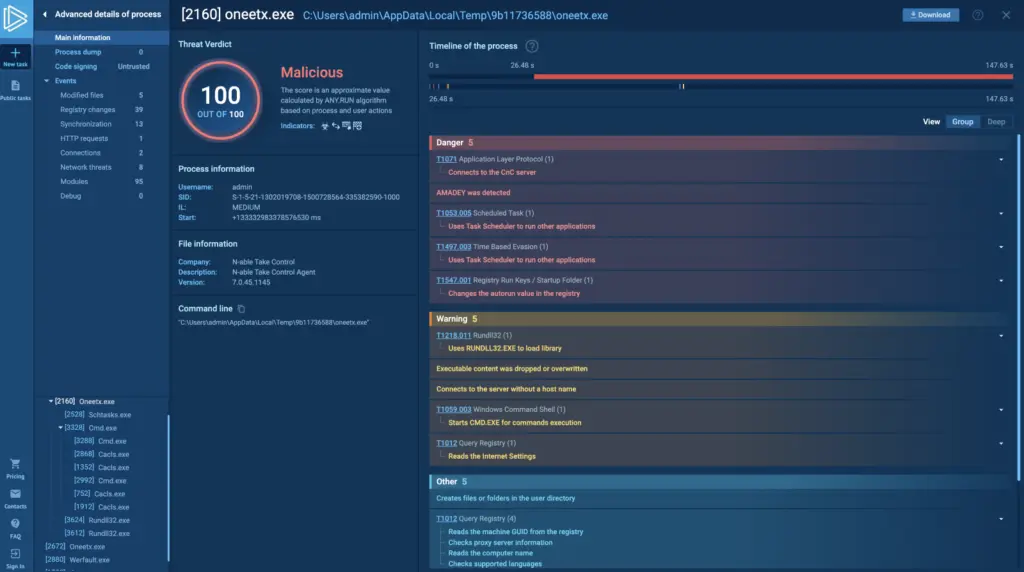

Inspekcja procesów

Sekcja „Processes” przedstawia hierarchiczny widok wszystkich procesów wraz z odpowiadającymi im wskaźnikami.

Aby zbadać określony proces, wystarczy go kliknąć – na ekranie pojawi się okno ze szczegółami, w którym można także kliknąć przycisk „More info”, by przejść do widoku zaawansowanego.

Widok zaawansowany pozwala śledzić oś czasu każdego z procesów, a także pobierać zrzuty ich pamięci.

Oto pełna lista szczegółów procesów:

- modyfikowane pliki/widok raw plików,

- zmiany w rejestrze/klucze rejestru,

- synchronizacja,

- żądania HTTPS,

- połączenia,

- zagrożenia sieciowe,

- moduły,

- debugowanie.

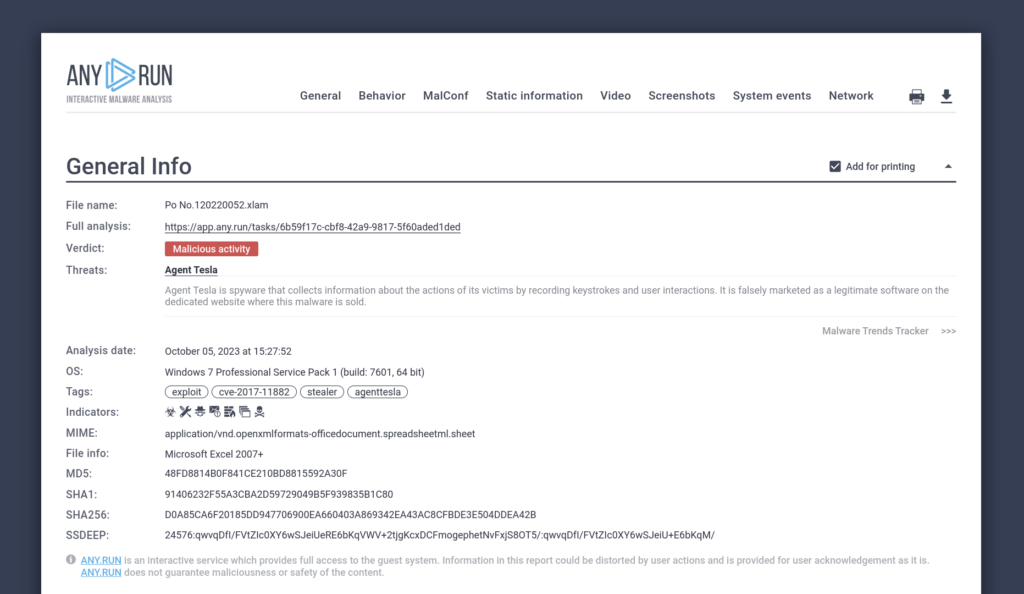

Dostęp do raportów z analizy złośliwego oprogramowania

W prawym górnym rogu możesz przeglądać kluczowe informacje wygenerowane jako część zadania, w tym:

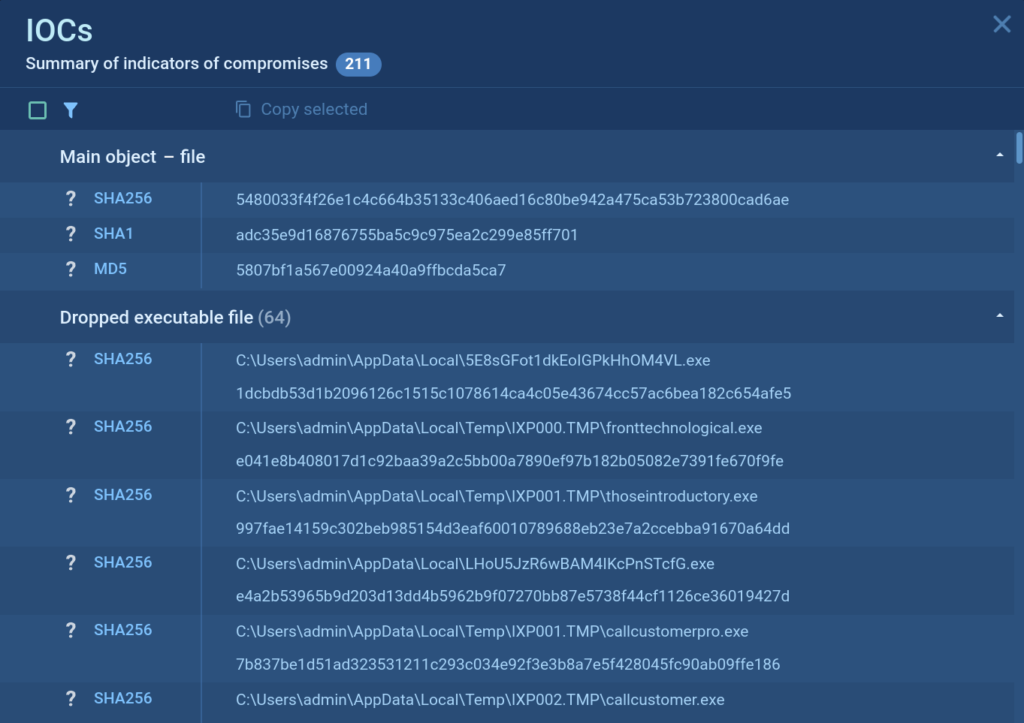

Wskaźniki infekcji (Indicators of Compromise – IoC)

Wskaźniki infekcji są kluczowym czynnikiem w procesie szybkiego wykrywania złośliwych programów.

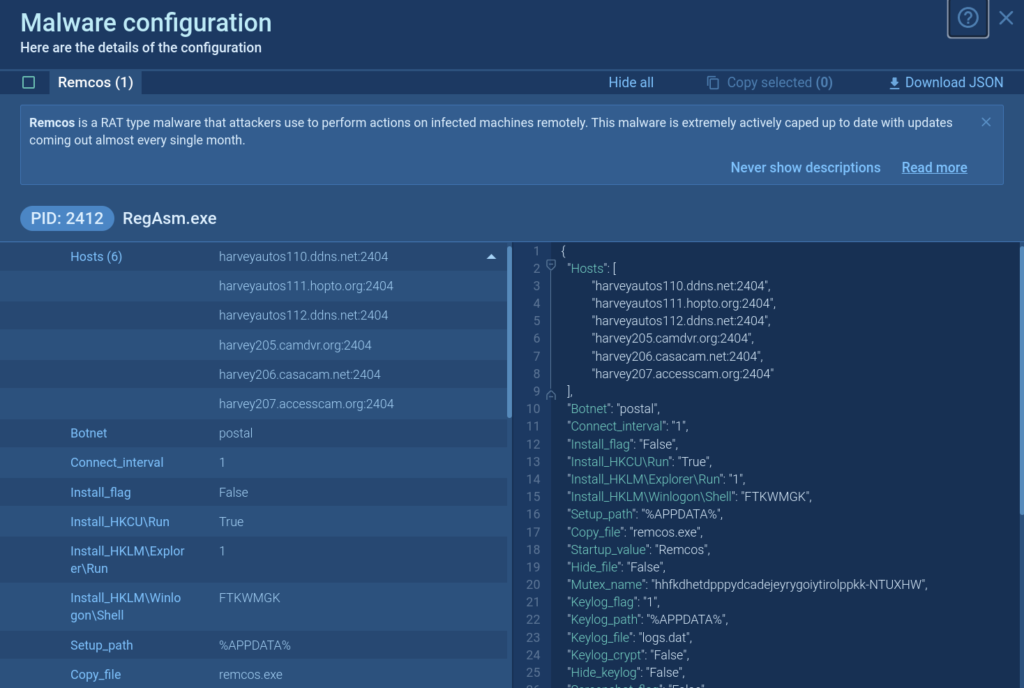

Konfiguracja złośliwego programu

Konfiguracje złośliwego programu mogą obejmować szereg informacji, takich jak adresy IP i porty serwerów kontrolowanych przez cyberprzestępców, nazwa rodziny i wersja złośliwego programu, klucze szyfrujące, mechanizmy unikania wykrycia (identyfikacja debugowania, sandboxa itp.) i wiele więcej.

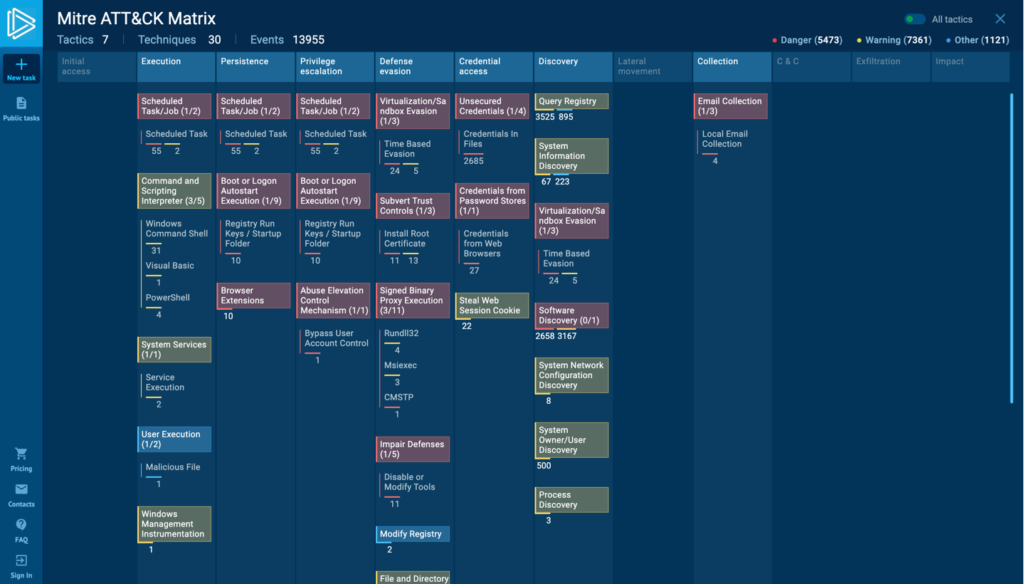

Matryca MITRE ATT&CK

Wbudowana matryca MITRE ATT&CK pozwala na przeglądanie technik wykorzystywanych przez złośliwy program i zagłębianie się w szczegóły dotyczące każdej z nich.

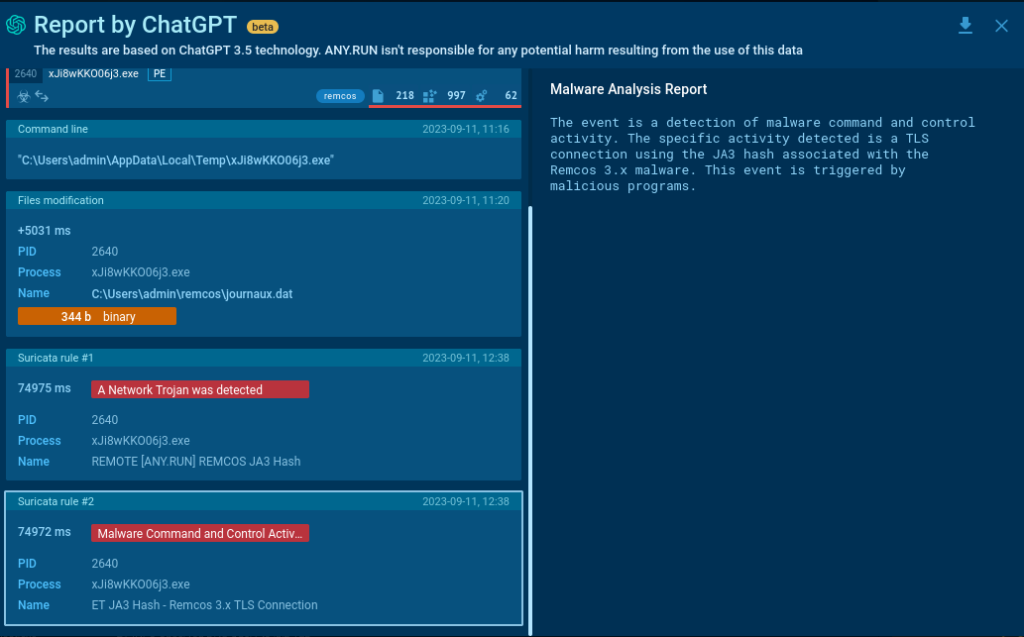

Analiza z użyciem ChatGPT (tylko dla zadań publicznych

a funkcja pozwala na lepsze zrozumienie zachowania złośliwego programu poprzez uzyskanie generowanych przez sztuczną inteligencję wyjaśnień dot. procesów, reguł czy połączeń.

Aby użyć tej funkcji, kliknij ikonę ChatGPT znajdującą się obok elementu, który ma zostać objaśniony przez sztuczną inteligencję.

Raport tekstowy z analizy złośliwego oprogramowania

Sandbox generuje szczegółowy raport dla każdego analizowanego pliku i adresu URL. Raport obejmuje wszystkie wspomniane wcześniej szczegóły.

Raport może zostać wyeksportowany do różnych formatów, łącznie z JSON oraz HTML.

Restartowanie zadania

ANY.RUN pozwala na dowolne restartowanie każdego zadania, co umożliwia badanie obiektów z różnymi ustawieniami maszyny wirtualnej – bez żadnych ograniczeń.

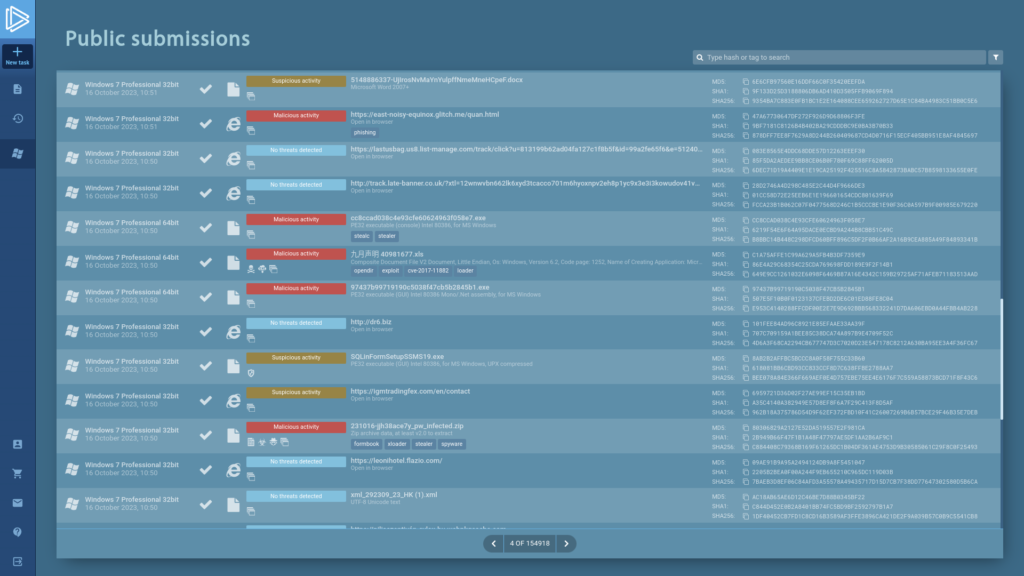

Praca z publicznymi próbkami złośliwych programów

Poza możliwością analizowania Twoich własnych próbek, ANY.RUN oddaje Ci do dyspozycji bazę z milionami próbek złośliwych programów dostarczonych przez użytkowników z całego świata.

Zarządzanie zespołem

Użytkownicy planu Enterprise mogą korzystać z funkcji pracy grupowej, która umożliwia analitykom badać próbki razem i w czasie rzeczywistym.

Funkcja ta ułatwia monitorowanie pracy zespołu i szkolenie początkujących analityków. Jest to także świetny sposób na śledzenie produktywności i zarządzanie dużymi, dynamicznymi zespołami.

Oto kilka korzyści wynikających z pracy grupowej:

- Współpraca w czasie rzeczywistym – analitycy mogą łączyć siły, oszczędzać czas i zwiększać efektywność swojej pracy.

- Wspólna historia zadań – historia może obejmować wszystkie zadania, wyłącznie zadania lidera zespołu itd.

- Monitorowanie aktywności pracownika – lider zespołu może przeglądać aktywność swoich pracowników, co może pomóc w identyfikacji obszarów wymagających dodatkowych szkoleń lub zasobów.

- Zarządzanie subskrypcją – lider może zarządzać subskrypcją i przydzielać licencje do członków zespołu.

Podsumowanie

ANY.RUN to wydajne narzędzie pozwalające na prowadzenie zarówno statycznej jak i dynamicznej analizy złośliwego oprogramowania.

Narzędzie pozwala na uruchamianie nielimitowanej liczby zadań, przeglądanie milionów raportów i próbek złośliwych programów, a także gromadzenie cennych danych poprzez badanie wszystkich działań podejrzanych obiektów i linków.

Źródło: https://any.run/cybersecurity-blog/malware-analysis-in-a-sandbox/