W październiku 2022 r. rozwiązanie TEHTRIS XDR Platform przy wsparciu modułów TEHTRIS EDR oraz TEHTRIS EPP zabezpieczyło jednego z klientów przed cyberzagrożeniem znanym jako Purple Fox. Dzisiaj przyjrzymy się temu nieustannie ewoluującemu złośliwemu pakietowi, który po raz pierwszy został wykryty cztery lata temu, i pokażemy, jak narzędzia firmy TEHTRIS radzą sobie z jego neutralizacją. Przy okazji zademonstrujemy, jak działa XDR.

Poznać wroga: Purple Fox

Stare zagrożenie, które ciągle jest niebezpieczne

Purple Fox to zestaw exploitów, czyli narzędzi wykorzystywanych do infekowania urządzeń poprzez luki w ich zabezpieczeniach, głównie w przeglądarce Internet Explorer. Szkodnik został wykryty w 2018 r., a atak, który omówimy, dowodzi, że jest w dalszym ciagu poważnym zagrożeniem dla firm. Od tych kilku lat Purple Fox przeszedł wiele zmian zwiększających jego możliwości oraz zakres wykorzystywanych do infekowania systemów. Od 2021 r. głównym dostarczanym złośliwym programem jest DirtyMoe – robak posiadający funkcje koparki kryptowalut.

Schemat ataku

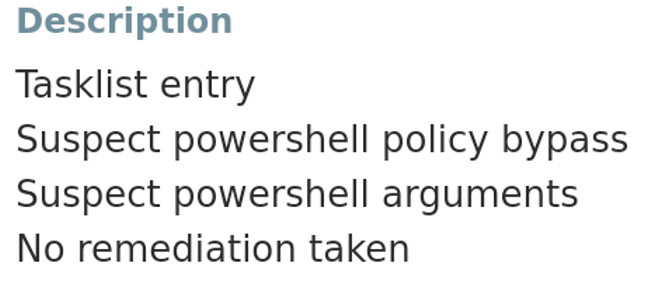

Klikając szkodliwy link znajdujący się w wiadomości phishingowej lub po przekierowaniu przez oszukańczą reklamę, ofiara trafia na stronę z zestawem exploitów, który wykorzystuje lukę w przeglądarce Internet Explorer, by pobrać się na atakowane urządzenie.

Następnie szkodnik uruchamia zaszyfrowaną wersję powłoki powershell.exe poprzez standardowy komponent systemu Windows – mshta.exe. Szyfrowanie powłoki PowerShell jest techniką maskowania pozwalająca na unikanie wykrycia.

Purple Fox sprawdza uprawnienia na urządzeniu i pobiera dodatkowe pliki, łącznie z pakietem instalacyjnym MSI (Microsoft System Installer), po czym szuka możliwości podniesienia uprawnień. Ostatecznie pakiet instalacyjny MSI jest wykorzystywany do instalacji właściwej szkodliwej funkcji (takiej jak wspomniany wcześniej robak DirtyMoe).

Zabezpieczenie systemu z użyciem rozwiązania TEHTRIS XDR Platform: wykrycie i neutralizacja poprzez moduły TEHTRIS EDR i TEHTRIS EPP

Klient firmy TEHTRIS został automatycznie ochroniony przed omawianym zagrożeniem dzięki możliwościom tandemu modułów EDR i EPP oraz ich pełnej integracji z platformą XDR.

Analityk klienta został ostrzeżony o ataku w oparciu o trzy kryteria:

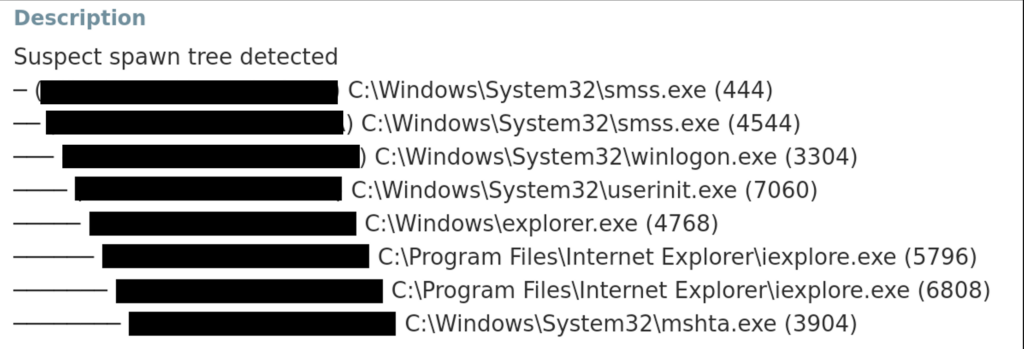

EDR wygenerował ostrzeżenie o drzewie procesów potomnych

Procesy potomne programów takich jak przeglądarki internetowe (w naszym przypadku Internet Explorer) czy składniki pakietu Microsoft Office są monitorowane pod kątem podejrzanych działań, które mogą być wykonywane przez atakujących.

To konkretne wykrycie pokrywa się z definicją „Process Spawn Analysis” (D3-PSA) standardu MITRE D3FEND, która obejmuje „analizę argumentów lub atrybutów procesu w celu wykrycia nieautoryzowanych procesów”.

EDR generuje ostrzeżenie i – w zależności od ustawień reagowania – może powstrzymać działanie procesu.

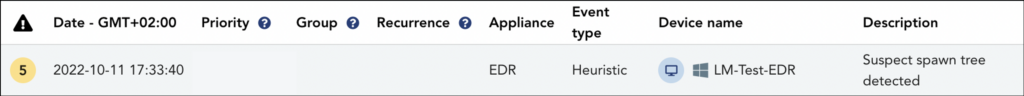

Moduł heurystyczny rozwiązania EDR także wygenerował ostrzeżenie o podejrzanych cechach tego procesu

Wśród podejrzanych cech znalazły się argumenty powłoki PowerShell, a konkretniej technika ataku zdefiniowana w standardzie MITRE jako „T1059.001: Command and Scripting Interpreter: Powershell”. W ramach tej metody atakujący mogą wykorzystać polecenia powłoki do uruchomienia własnego kodu. PowerShell jest bardzo rozbudowanym interfejsem wiersza poleceń systemu Windows i pozwala na wykonanie wielu operacji, takich jak analiza środowiska i uruchomienie dowolnego kodu.

Ostrzeżenie wygenerowane przez politykę aplikacji skonfigurowaną, by zgłaszała uruchamianie zaszyfrowanej powłoki PowerShell

Uruchamiany plik to mshta.exe, standardowy komponent systemu Windows. Jednak podejrzenia budzi fakt, że cały proces obejmuje wykorzystanie zaszyfrowanej powłoki PowerShell – jest to jedna z technik maskowania pozwalająca atakującym na unikanie wykrycia. Analityk atakowanej sieci skonfigurował wcześniej politykę aplikacji, by otrzymywać ostrzeżenia o takich zdarzeniach.

W przypadku Purple Fox komponent mshta.exe jest wykorzystywany do wykonywania poleceń powłoki PowerShell mających na celu podniesienie uprawnień, pobranie dodatkowych plików oraz dostarczenie ostatecznej szkodliwej funkcji. W tym konkretnym ataku ostateczna szkodliwa funkcja jest nieznana, ponieważ proces został powstrzymany przez moduł EPP zanim doszło do wykonania jakichkolwiek szkodliwych działań.

Moduł EPP neutralizuje zagrożenie

TEHTRIS EPP jest wyposażony w funkcję zabijania szkodliwych procesów na podstawie sygnatur oraz zaawansowane technologie pozwalające na walkę z narzędziami wykorzystującymi luki w zabezpieczeniach.

W omawianym przypadku zagrożenie Purple Fox zostało zidentyfikowane przez moduł analizy behawioralnej, który wygenerował stosowne ostrzeżenie w konsoli. Alertowi temu został przypisany wysoki poziom krytyczności, co wywołało automatyczną reakcję rozwiązania EPP, które przerwało uruchamianie niebezpiecznego obiektu.

Wszystkie alerty generowane w ramach incydentu są widoczne w panelu rozwiązania TEHTRIS XDR Platform, w zakładkach zdefiniowanych dla poszczególnych modułów. Możliwe jest także wcześniejsze zdefiniowanie scenariusza SOAR, który pozwoli na wysyłanie alertów na określone adresy e-mail, numery telefonu lub do aplikacji MTD zainstalowanej na firmowych urządzenia mobilnych.

Oś czasu ataku oraz wykrycia i reakcje modułów TEHTRIS EDR/EPP. Wszystkie informacje są wyświetlane w ramach rozwiązania TEHTRIS XDR Platform

Oś czasu ataku oraz wykrycia i reakcje modułów TEHTRIS EDR/EPP. Wszystkie informacje są wyświetlane w ramach rozwiązania TEHTRIS XDR Platform

Podsumowanie

Jako składniki platformy XDR, moduły EPP i EDR uzupełniają się, by zapewniać ochronę firmowych stacji roboczych oraz serwerów przed znanymi i nieznanymi zagrożeniami. Zunifikowana konsola XDR pozwala zarządzać alertami generowanymi przez te rozwiązania, dzięki czemu firmowy specjalista ds. IT może zyskać czas i działać efektywniej.

Źródło: tehtris.com/en/blog/xdr-success-use-case-purple-fox-ko